在当今这个数字化时代,互联网技术的迅猛发展极大地促进了信息的流通与共享,为全球范围内的交流与合作提供了前所未有的便利。然而,正如硬币的两面,技术的双刃剑特性也日益凸显,其中网络安全问题便是最为棘手且不容忽视的一环。近年来,勒索病毒作为一种新型的网络攻击手段,以其独特的加密勒索模式,在全球范围内引发了广泛的关注和担忧。在众多勒索病毒中,hmallox勒索病毒以其高度的隐蔽性、强大的加密能力以及广泛的传播范围,成为了众多企业和个人用户面临的严峻挑战。在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

hmallox勒索病毒的网络注入技术

网络注入是一种严重的网络安全攻击手段,攻击者通过此技术可以直接将恶意代码或病毒注入到目标系统的内存中,从而绕过传统的安全检测机制,对系统造成极大的威胁。以下是对网络注入的详细介绍:

一、网络注入的定义

网络注入是指攻击者利用系统或应用程序的漏洞,通过网络将恶意代码或数据直接注入到目标系统的内存或处理流程中,以实现对系统的控制或破坏。这种攻击方式通常具有隐蔽性强、危害性大等特点。

二、网络注入的攻击原理

网络注入的攻击原理主要基于以下几个方面:

漏洞利用:攻击者会首先寻找目标系统中的漏洞,这些漏洞可能存在于操作系统、应用程序、网络设备等多个层面。一旦找到漏洞,攻击者就可以利用这些漏洞进行网络注入。

数据注入:攻击者通过精心构造的恶意数据包,将恶意代码或数据注入到目标系统的内存或处理流程中。这些恶意数据包可能包含各种攻击载荷,如病毒、木马、后门程序等。

绕过安全检测:由于网络注入攻击通常发生在系统内部或处理流程中,因此可以绕过传统的安全检测手段,如防火墙、入侵检测系统(IDS)等。这使得攻击者能够在不被察觉的情况下对目标系统进行攻击。

三、网络注入的常见类型

网络注入攻击有多种类型,主要包括以下几种:

SQL注入:SQL注入是最常见的网络注入类型之一。攻击者通过在用户输入字段中插入恶意的SQL代码,来改变原本的SQL逻辑或执行额外的SQL语句,从而操控数据库执行未授权的操作。

命令注入:命令注入攻击允许攻击者在服务器上执行任意命令。攻击者通过在输入字段中插入系统命令,可以让服务器执行这些命令,从而实现对服务器的控制。

XML注入:XML注入攻击针对处理XML数据的应用程序进行。攻击者通过在XML输入中插入恶意的XML代码,来改变XML文档的结构或执行恶意操作。

LDAP注入:LDAP注入攻击通过向LDAP查询中插入恶意代码,来操控LDAP服务器的行为。这种攻击方式与SQL注入类似,但针对的是LDAP协议。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

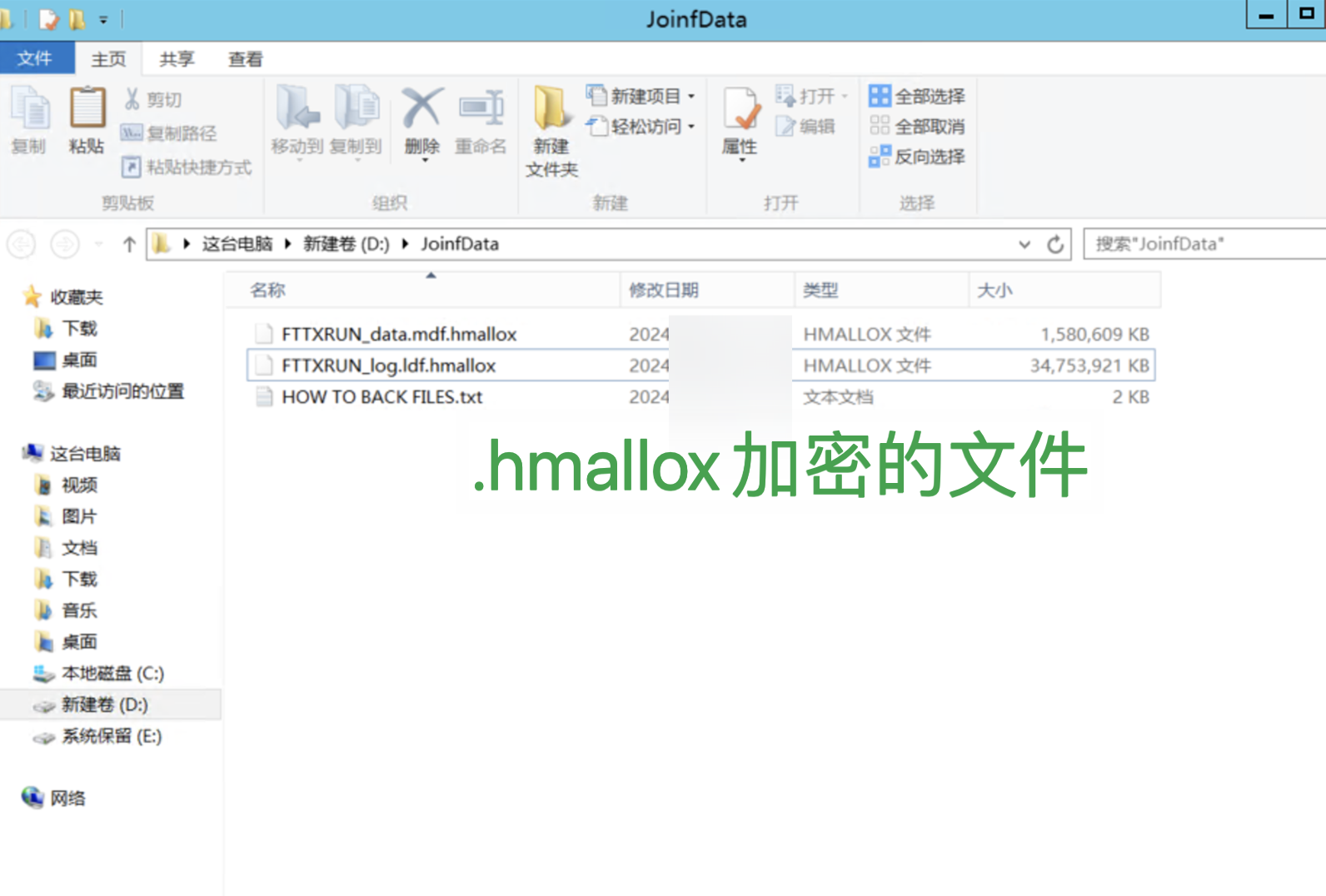

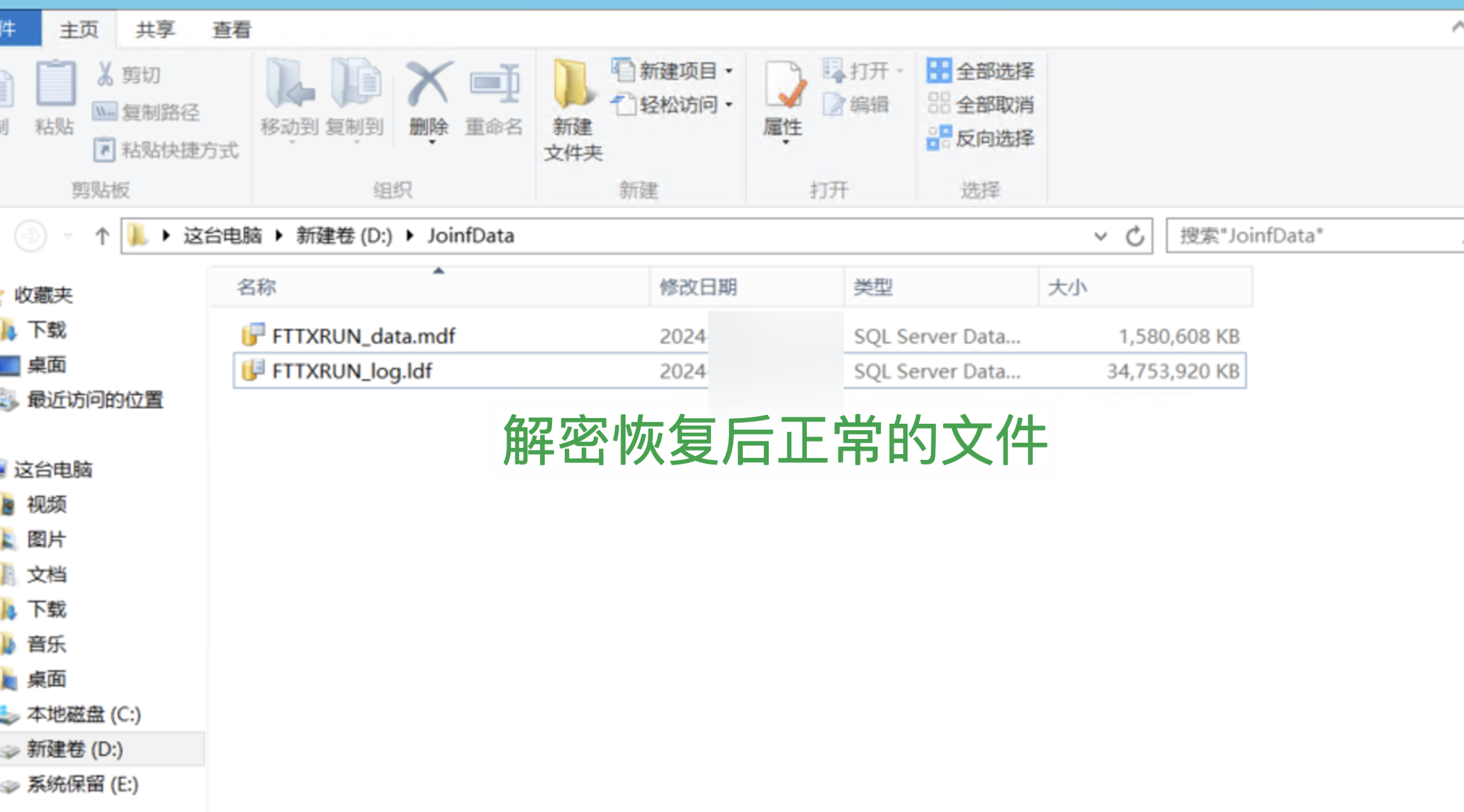

【.hmallox数据恢复案例】

防御措施

为了防范网络注入攻击,可以采取以下防御措施:

加强漏洞管理:定期更新系统和应用程序的补丁,及时修复已知漏洞,减少被攻击的风险。

输入验证与过滤:对用户输入进行严格的验证和过滤,防止恶意数据的注入。可以使用正则表达式、白名单等技术来限制输入数据的格式和内容。

使用安全编码实践:在开发过程中遵循安全编码实践,如使用参数化查询、预编译语句等,避免直接拼接用户输入到SQL语句中。

部署安全设备:在网络边界和关键节点部署防火墙、入侵检测系统(IDS)、入侵防御系统(IPS)等安全设备,对流量进行实时监控和防御。

加强安全意识教育:定期对员工进行网络安全意识教育,提高员工对安全威胁的认识和防范能力。

综上所述,网络注入是一种严重的网络安全攻击手段,对系统安全构成极大威胁。为了防范这种攻击,需要采取多种防御措施,包括加强漏洞管理、输入验证与过滤、使用安全编码实践、部署安全设备以及加强安全意识教育等。