在数字化浪潮席卷全球的今天,互联网已成为我们生活、工作和学习中不可或缺的一部分。然而,随着网络技术的飞速发展,网络安全问题也日益凸显,其中勒索病毒作为一类极具破坏性的恶意软件,正逐渐成为威胁网络安全的重要因素。在众多勒索病毒中,.DevicData、DevicData-X-XXXXXXXX勒索病毒以其独特的加密机制和狡猾的传播手段,成为了众多企业和个人用户心中的一块巨石。

.DevicData、DevicData-X-XXXXXXXX勒索病毒不仅具备传统勒索软件的加密用户文件、要求支付赎金以换取解密密钥的特性,更在网络传播方式上展现出了高度的隐蔽性和多样性。从精心伪装的电子邮件附件,到看似无害的恶意网站,再到隐藏在下载文件中的陷阱,.DevicData、DevicData-X-XXXXXXXX勒索病毒几乎无孔不入,让人防不胜防。

面对这一严峻挑战,我们有必要深入了解.DevicData、DevicData-X-XXXXXXXX勒索病毒的工作原理、传播方式以及防范措施。通过揭示其背后的技术细节和攻击策略,我们可以更好地提高网络安全意识,学会如何在日常生活中识别并防范这类恶意软件的入侵。

本文将围绕.DevicData、DevicData-X-XXXXXXXX勒索病毒展开深入探讨,旨在为读者提供一个全面而详尽的了解。从病毒的起源、特点到传播方式,再到数据恢复和预防措施,我们将一一剖析,以期帮助读者在面对这一网络威胁时能够更加从容不迫,保护好自己的数据安全。

在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

详细介绍:.DevicData勒索病毒的网络传播方式

在探讨.DevicData、DevicData-X-XXXXXXXX勒索病毒时,其网络传播方式是一个核心议题。这种病毒之所以能够在全球范围内迅速蔓延,很大程度上得益于其高效且隐蔽的网络传播策略。以下是对.DevicData勒索病毒网络传播方式的详细介绍:

一、电子邮件附件

电子邮件是.DevicData、DevicData-X-XXXXXXXX勒索病毒最常用的传播渠道之一。攻击者会伪装成合法的发送者,向目标用户发送包含恶意附件的电子邮件。这些附件可能伪装成发票、合同、简历等各种看似无害的文件。一旦用户点击并打开这些附件,病毒就会立即被激活,并开始对用户的计算机系统进行感染。

为了增加附件的吸引力,攻击者通常会精心制作邮件内容,使其看起来更加真实可信。他们可能会利用社会工程学手段,如冒充公司高层、合作伙伴或政府机构,以骗取用户的信任。

二、恶意网站

除了电子邮件附件外,恶意网站也是.DevicData、DevicData-X-XXXXXXXX勒索病毒传播的重要途径。这些网站可能看起来与正常网站无异,但实际上却隐藏着恶意代码。当用户访问这些网站时,病毒就会自动下载并安装到用户的计算机上。

恶意网站可能通过搜索引擎优化(SEO)技术提高排名,从而吸引更多用户点击。此外,它们还可能通过社交媒体、论坛、博客等渠道进行推广,以增加曝光率。

三、下载的文件

随着互联网的普及,用户下载文件的频率越来越高。然而,这也为.DevicData、DevicData-X-XXXXXXXX勒索病毒提供了可乘之机。攻击者可能会将恶意软件伪装成合法的软件、游戏、图片等,并将其上传到各种下载平台上。当用户下载并安装这些文件时,病毒就会随之进入用户的计算机系统。

为了降低被检测的风险,攻击者可能会使用代码混淆、加密等技术对恶意软件进行伪装。这使得传统的杀毒软件难以识别并阻止其传播。

四、其他传播方式

除了以上三种主要的传播方式外,.DevicData、DevicData-X-XXXXXXXX勒索病毒还可能通过其他渠道进行传播。例如,它可能会利用系统漏洞进行远程攻击,或者通过共享文件夹、移动存储设备等方式在局域网内传播。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

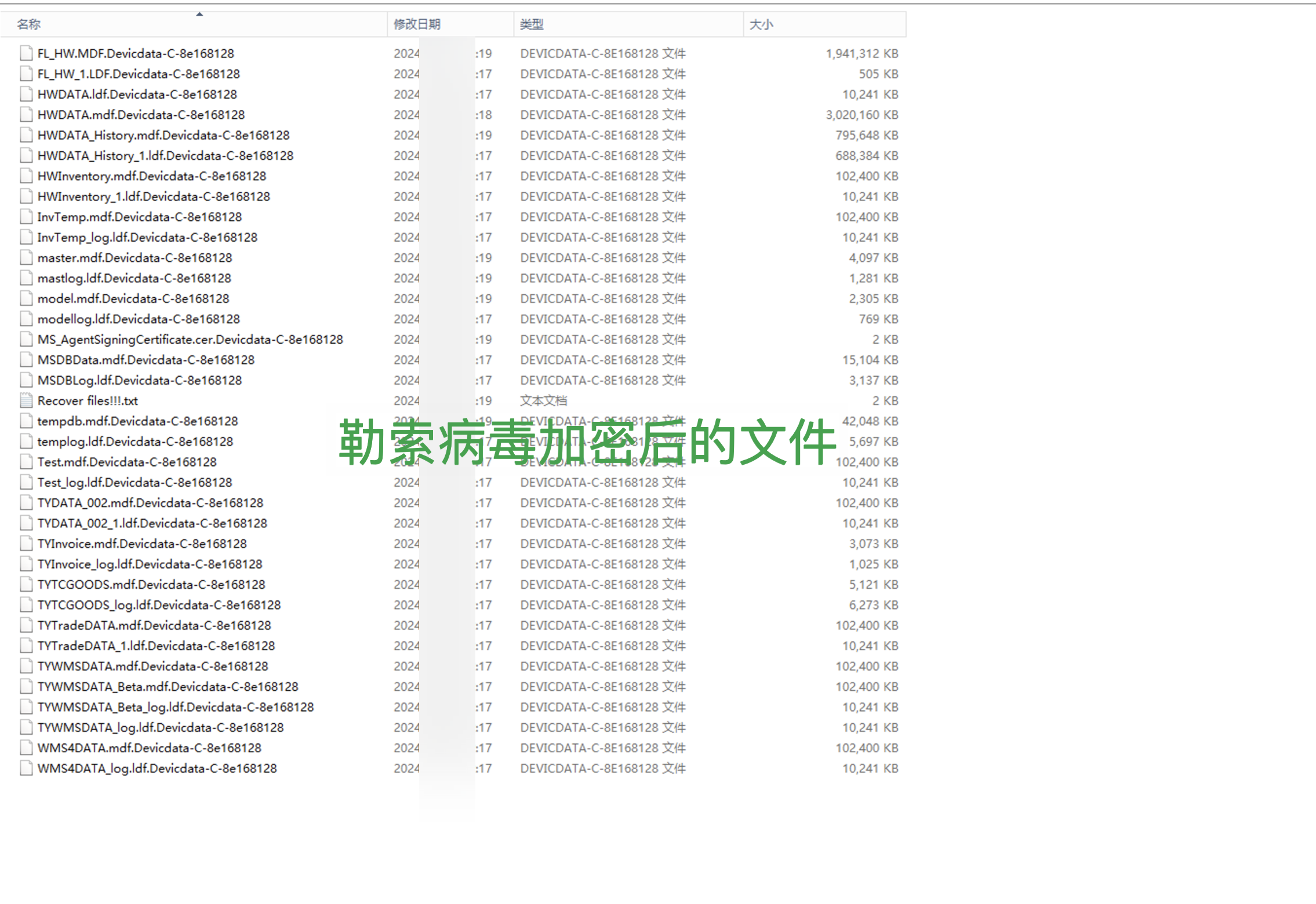

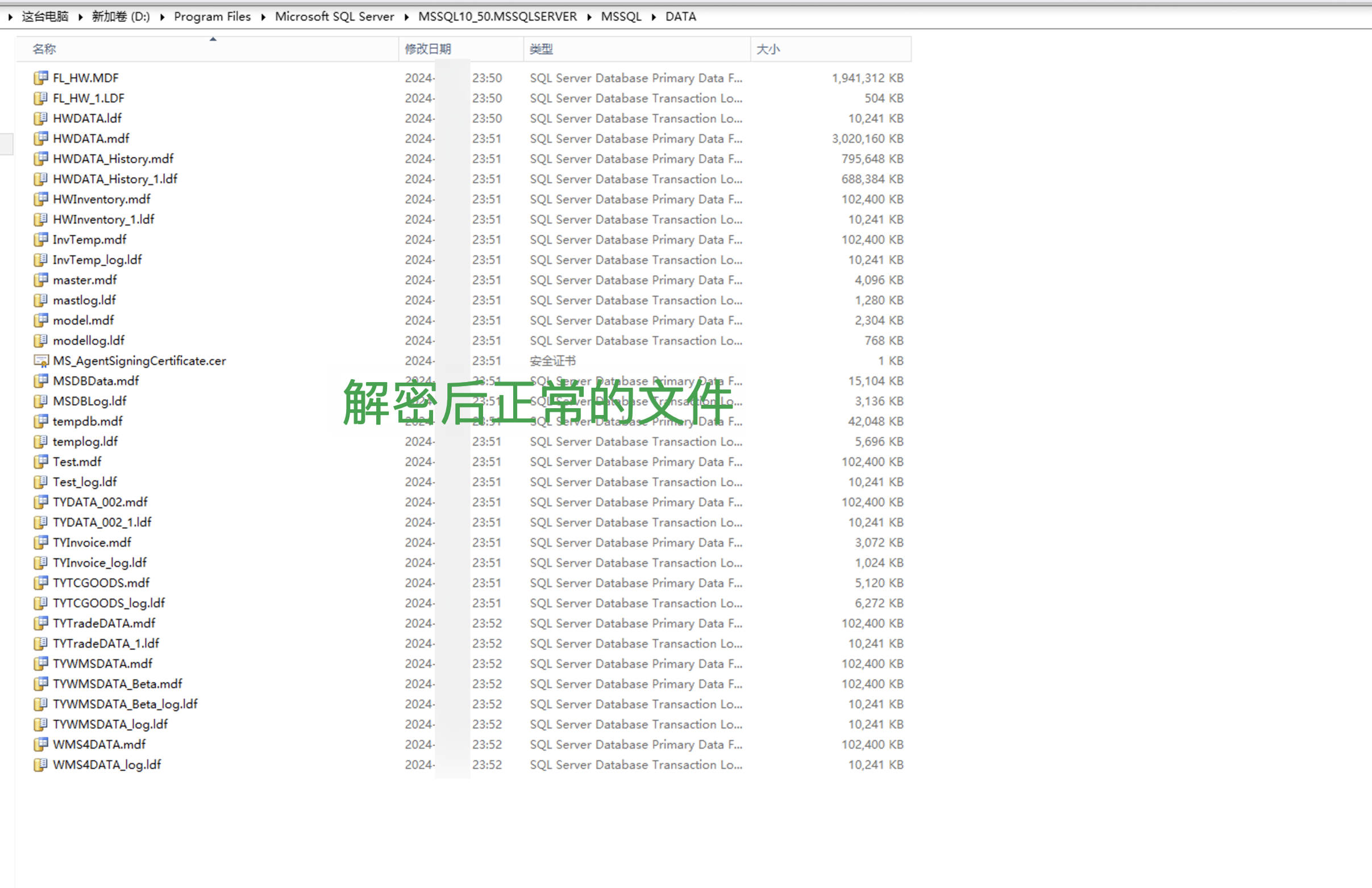

【.DevicData-X-XXXXXXXX后缀数据恢复案例】

防范措施

为了防范.DevicData、DevicData-X-XXXXXXXX勒索病毒的网络传播,用户需要采取一系列有效的防范措施。这包括:

提高警惕:不轻易点击来自陌生人的电子邮件附件或下载不明来源的文件。

使用可靠的防病毒软件:选择一款专业的防病毒软件,并保持其更新以实时检测和阻止恶意软件的入侵。

定期备份数据:定期将重要数据备份到外部存储设备或云端服务中,以防数据丢失。

加强网络安全意识培训:了解并熟悉应对勒索病毒等网络安全事件的流程和方法。

综上所述,.DevicData、DevicData-X-XXXXXXXX勒索病毒的网络传播方式多种多样且隐蔽性高。为了保障个人和企业的网络安全,用户需要时刻保持警惕并采取有效的防范措施。