在数字化时代,数据已成为企业和个人最为宝贵的资产之一。然而,随着技术的迅猛发展,网络威胁也日益复杂多变,其中勒索病毒尤为令人头疼。.weax勒索病毒作为近年来崭露头角的一种新型网络攻击手段,以其高强度的加密技术、隐蔽的传播方式和狡猾的攻击策略,给全球众多用户带来了巨大的损失和困扰。

在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

技术与策略详细介绍:.weax勒索病毒如何应对安全软件检测和用户防范

1. 利用最新漏洞

漏洞挖掘:攻击者持续关注最新的软件和系统漏洞,通过专业工具和技术进行挖掘。

零日漏洞利用:利用尚未被公众知晓或未打补丁的零日漏洞,迅速发起攻击,使受害者防不胜防。

漏洞打包:将多个漏洞组合使用,增加攻击的成功率和隐蔽性。

2. 采用更复杂的加密算法

双重加密:首先使用对称加密算法(如AES)对文件进行快速加密,然后使用非对称加密算法(如RSA)对对称密钥进行加密,确保即使部分密钥被破解,也无法恢复文件。

自定义加密算法:开发独特的加密算法,避免被现有的解密工具识别和破解。

动态密钥生成:为每个文件或每组文件生成独特的密钥,增加解密的难度。

3. 设计更隐蔽的传播方式

钓鱼邮件升级:制作高度逼真的钓鱼邮件,模仿知名机构或个人的风格,诱使受害者点击恶意链接或下载附件。

恶意软件伪装:将病毒伪装成正常软件、更新包或插件,通过可信渠道进行传播。

利用社交工程:在社交媒体、论坛等平台发布诱人的内容,诱导用户主动下载和运行恶意文件。

供应链攻击:攻击软件供应链,将病毒植入合法软件的安装包或更新中,实现大规模传播。

4. 抗检测技术

代码混淆:对病毒代码进行混淆,避免被静态分析工具识别。

多态性:使病毒在每次传播时都发生变化,逃避基于签名的检测。

沙盒检测:检测是否在沙盒环境中运行,如果是,则暂停恶意行为,避免被分析。

绕过安全软件:利用安全软件的漏洞或配置错误,绕过其检测和防护。

5. 持久化与隐蔽通信

注册表篡改:修改系统注册表,实现病毒的自启动和持久化。

隐藏进程:将病毒进程隐藏在系统进程中,避免被用户发现。

加密通信:与控制服务器进行加密通信,防止流量被分析。

6. 定制化攻击

目标侦察:在攻击前对目标进行详细侦察,了解其系统环境、安全措施和有价值的数据。

定制化payload:根据目标的特点定制化攻击载荷,提高攻击的成功率。

通过不断更新和完善这些技术与策略,.weax勒索病毒的攻击者能够有效地应对安全软件的检测和用户的防范措施,使得这种病毒成为了一个持续且严重的网络安全威胁。因此,用户和企业需要保持高度警惕,采取多层次、全方位的防护措施来应对这种不断演变的威胁。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

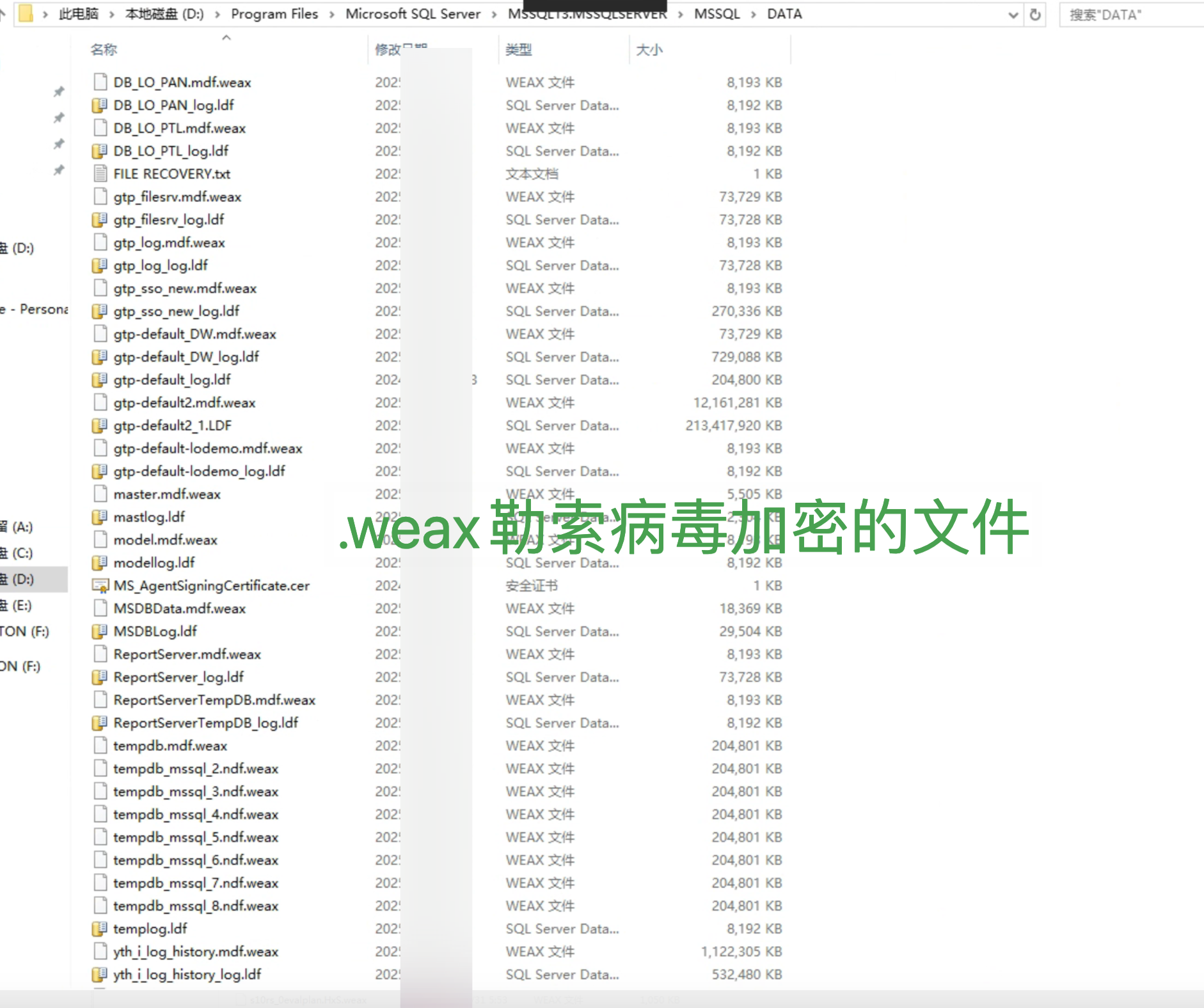

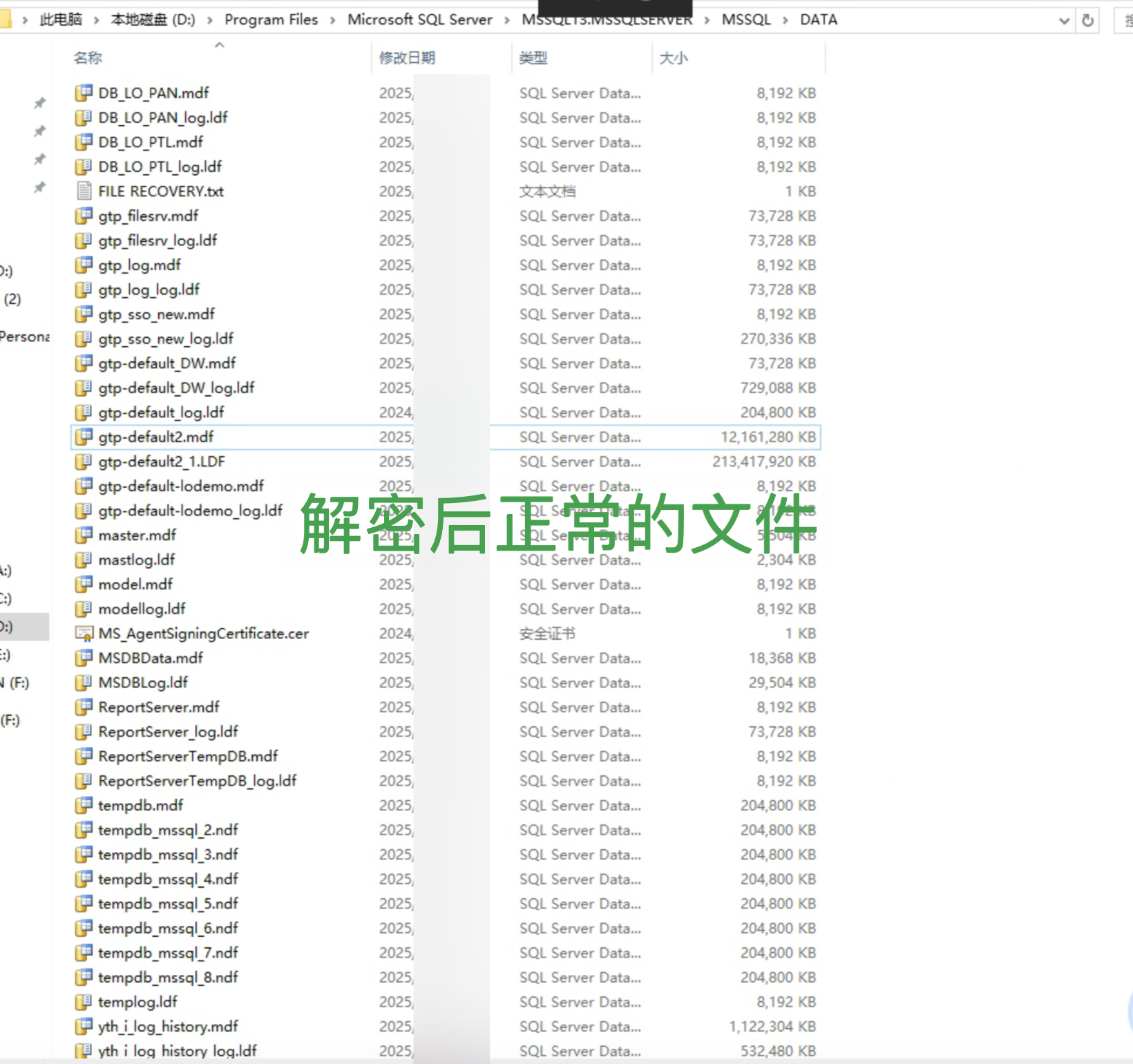

【.weax勒索病毒数据恢复案例】

预防与应对

数据备份:定期备份重要数据,确保在遭受攻击时能够恢复。

软件更新:及时更新操作系统和软件,修补已知漏洞。

安全软件:使用可靠的安全软件,如杀毒软件和防火墙,以检测和阻止恶意软件。

用户教育:提高用户对网络安全威胁的认识,避免点击不明链接或下载可疑文件。

应急响应:制定应急响应计划,一旦发现感染,立即采取措施隔离受感染系统,并寻求专业帮助。

通过深入了解.weax勒索病毒的技术细节、传播机制以及危害,我们可以更好地采取措施进行预防和应对,保护我们的数字资产安全。