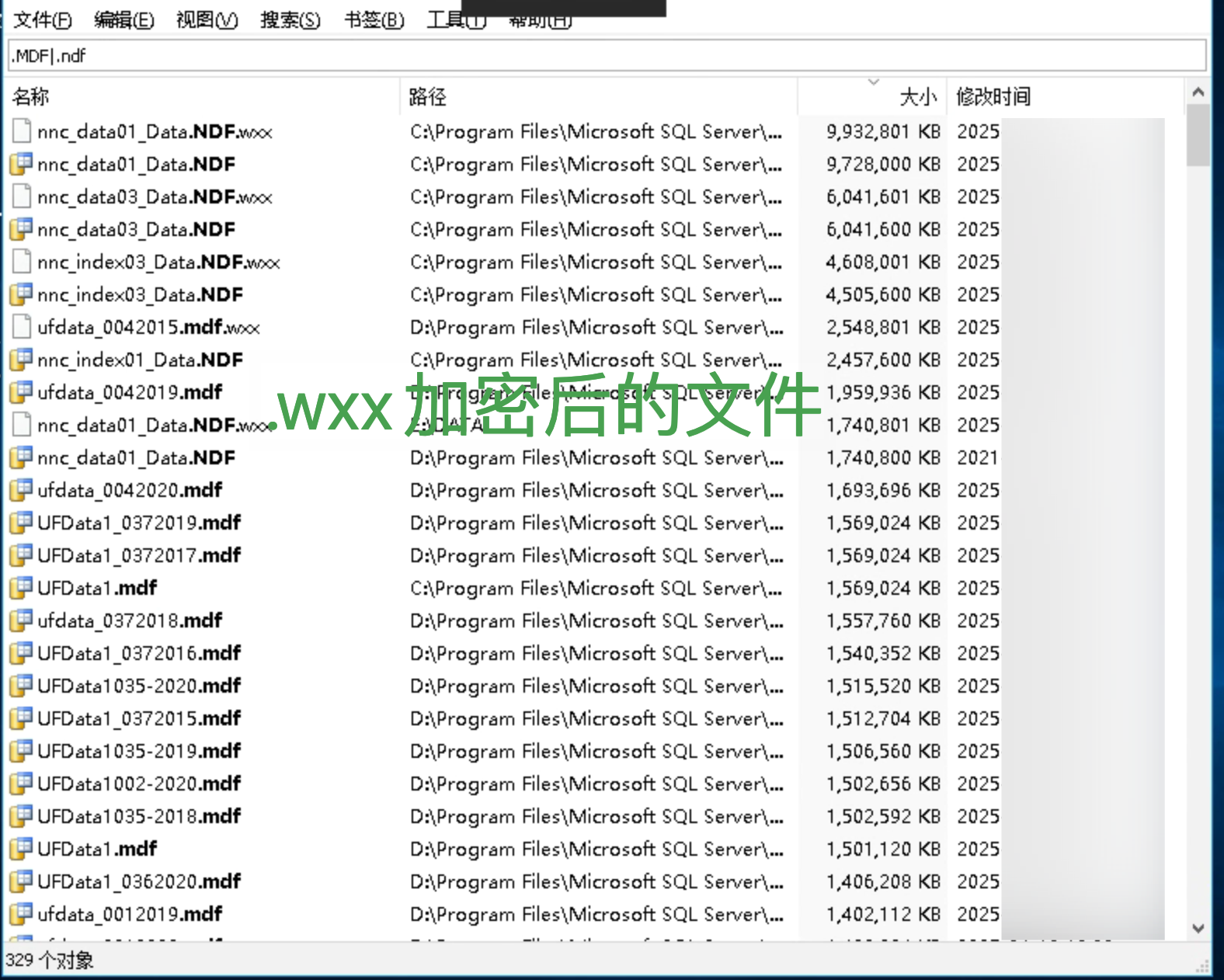

近年来,勒索病毒已成为全球网络安全的主要威胁之一,其中.wxx勒索病毒作为新兴变种,凭借其隐蔽的传播方式和复杂的加密技术,导致大量个人用户和企业数据被劫持。本文将深入解析.wxx勒索病毒的攻击机制,提供数据恢复方案,并给出针对性的预防措施。在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

捆绑传播(供应链污染)详解:.wxx勒索病毒的核心感染途径

一、捆绑传播的本质:供应链污染

捆绑传播是勒索病毒通过污染合法软件或工具的供应链,伪装成“无害”文件诱导用户下载并执行,从而实现隐蔽感染。其核心逻辑是:

攻击者渗透:入侵软件开发者、破解论坛或色情网站服务器,篡改下载文件。

用户主动触发:用户因需求(如免费软件、激活工具、成人内容)主动下载并运行被污染的文件。

病毒静默执行:在后台释放勒索病毒,加密用户数据。

二、.wxx勒索病毒捆绑传播的常见载体

1. 盗版软件(如破解版Photoshop、AutoCAD)

感染机制:

攻击者破解正版软件后,在安装包中植入勒索病毒(如通过修改安装脚本或捆绑恶意文件)。

用户下载并运行破解版安装程序时,病毒同步执行。

典型案例:

某设计公司员工下载“Photoshop 2023破解版”,安装后所有设计图纸(.psd、.ai)被.wxx病毒加密,索要3 BTC赎金。

用户心理:

追求“免费使用正版软件”,忽视安全风险。

2. 激活工具(如KMSpico、HEU KMS Activator)

感染机制:

激活工具常被用于绕过Windows或Office的授权验证,攻击者通过篡改工具代码或捆绑病毒实现感染。

用户运行激活工具时,病毒以“系统服务”形式启动,加密用户文件。

技术细节:

病毒可能伪装成激活成功的提示窗口,实际在后台扫描磁盘并加密文件。

用户心理:

试图“节省授权费用”,对工具来源缺乏验证。

3. 色情网站下载的压缩包(如“成人视频.rar”)

感染机制:

攻击者在色情网站上传伪装成成人视频的压缩包,实际包含病毒可执行文件(如.exe、.js)。

用户解压并运行文件后,病毒立即加密本地硬盘数据。

数据统计:

根据某安全机构报告,2023年因访问色情网站感染勒索病毒的用户占比达17%,其中.wxx病毒占32%。

用户心理:

隐私需求驱动用户选择非正规渠道下载,且对文件安全性缺乏警惕。

三、捆绑传播的隐蔽性与危害

1. 隐蔽性:用户难以察觉

伪装手段:

病毒文件可能使用合法图标(如Photoshop图标)或名称(如Setup.exe)。

安装过程中无异常提示,病毒在后台静默运行。

检测难度:

传统杀毒软件可能因破解工具的“合法性”(如KMSpico曾被部分安全软件误报为低风险)而漏报。

2. 危害:数据与经济损失

数据损失:

用户核心文件(如设计稿、客户资料、合同)被加密,导致业务中断。

经济损失:

支付赎金(平均1-3 BTC,约合4万−12万美元)或承担数据恢复费用。

声誉风险:

企业数据泄露可能导致客户流失或法律诉讼。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

【.wxx勒索病毒数据恢复案例】

用户如何防范捆绑传播

1. 避免高风险行为

✅ 不使用盗版软件:通过官方渠道或授权经销商获取软件。

✅ 不依赖破解工具:使用正版授权或开源替代方案(如GIMP替代Photoshop)。

✅ 不访问色情网站:此类网站是病毒传播的重灾区,且可能涉及法律风险。

2. 验证文件来源与完整性

✅ 检查数字签名:

合法软件通常有开发者签名(右键文件→属性→数字签名),盗版或篡改文件无签名或签名无效。

✅ 对比哈希值:

通过VirusTotal等平台查询文件的哈希值,确认是否被标记为恶意。

3. 强化终端防护

✅ 部署EDR系统:

实时监控进程行为,拦截可疑的文件加密操作(如大量修改文件后缀名)。

✅ 启用应用程序控制:

限制仅允许白名单中的程序运行,禁止未知来源的.exe、.js文件执行。

4. 备份与应急响应

✅ 实施3-2-1备份策略:

3份数据副本(生产数据+本地备份+异地备份)。

2种存储介质(如硬盘+磁带)。

1份离线备份(如未联网的NAS或物理隔绝的移动硬盘)。

✅ 制定应急响应流程:

感染后立即断网,保存勒索信和加密文件样本,联系专业安全团队。

易数据恢复™是一家专注于数据恢复技术研发与应用的高科技企业,致力于为各类企业客户提供专业、高效的数据恢复解决方案,帮助客户迅速解决勒索病毒数据恢复、勒索病毒数据解密、数据库修复、服务器数据恢复等各类数据问题。凭借多年来积累的技术优势与丰富的专业沉淀及专业经验,目前已成为国内领先的数据恢复服务提供商之一。

易数据恢复目前已支持各种勒索病毒后缀的数据恢复,包含且不限于以下各种勒索病毒后缀的数据恢复: