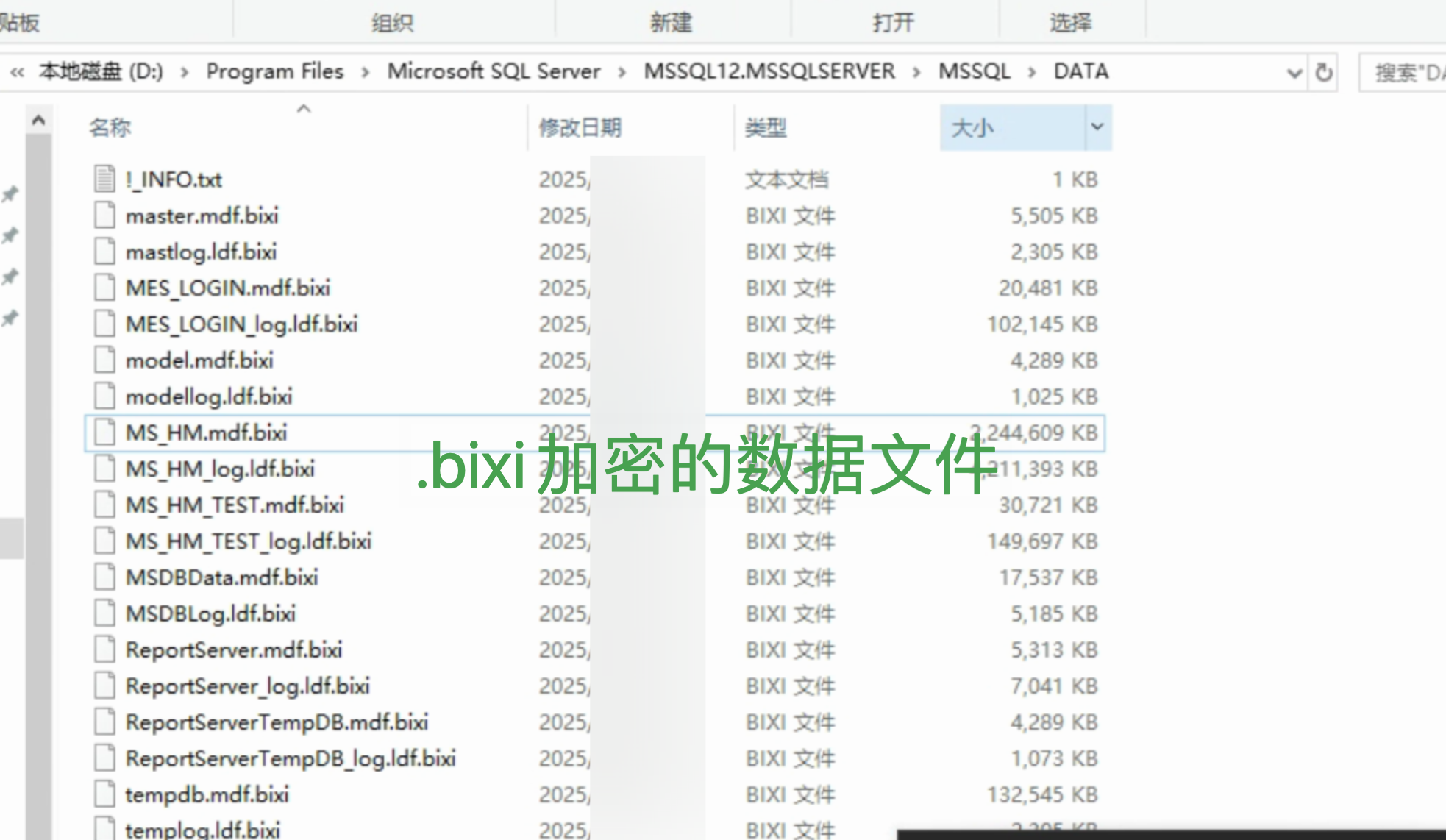

勒索病毒攻击如同数字世界的幽灵,不断变换着形态,给个人用户和企业带来了巨大的困扰和损失。其中,一种名为“.bixi”的勒索病毒也开始引起安全界的关注。本文将带您深入了解这种病毒,探讨被其加密后如何尝试恢复数据,以及最重要的——如何有效预防此类攻击。在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

.bixi勒索病毒的危险性

我们来详细介绍一下.bixi勒索病毒所具有的这两大主要危险:加密的不可逆性和广泛性。

1. 加密的不可逆性

这句话是勒索病毒危害的核心所在。让我们拆解一下:

什么是“不可逆性”?

想象一下,你把一张纸条揉成一团,虽然你可以努力把它展平,但纸上的折痕和压痕很难完全消失,纸本身也可能变形。加密在某种程度上就像这个过程,但更复杂和彻底。

现代勒索软件使用的加密算法(如RSA、AES等)是经过数学严格证明的,其安全性在于计算上的“不可逆”。这意味着,如果你只有加密后的文件,而没有那个唯一的“钥匙”(解密密钥),想要通过计算把文件恢复成原始内容,在理论上是可能的,但在实践中是极其困难的,甚至可以说是不可能的,因为需要计算的时间可能比宇宙年龄还要长。

2. 广泛性

这个特性指的是病毒影响的范围和速度。

什么是“广泛性”?

这里的“广泛”体现在两个方面:一是被加密的文件类型多,二是受感染的文件数量大、范围广。

文件类型多: 勒索病毒通常会扫描系统中的大量文件类型,包括但不限于文档(.docx, .xlsx, .pdf)、图片(.jpg, .png)、视频(.mp4, .avi)、音频(.mp3)、数据库文件(.db)、程序源代码文件等。它不会只挑一种文件加密,而是尽可能多地“一网打尽”。

数量大、范围广: 病毒一旦在系统中获得运行权限,会快速、自动地扫描整个硬盘,甚至通过网络共享扫描连接的其它计算机或服务器,加密找到的符合条件的文件。这个过程可能很快,几分钟内就能加密成千上万个文件。

这对受害者意味着什么?

影响全面: 由于涉及文件类型多,几乎受害者工作和生活的方方面面都可能受到影响。你可能无法打开工作报告、家庭照片、财务记录、设计图纸等等。

恢复困难: 数量巨大的文件意味着即使有备份,恢复过程也可能非常耗时耗力。如果没有任何备份,想要手动重建这些数据几乎是不可能的。

导致工作停滞: 对于企业而言,关键业务系统、客户数据、项目文件等一旦被广泛加密,整个业务流程可能瞬间中断,导致生产停滞、服务无法提供。

经济损失巨大: 除了可能需要支付的赎金(金额通常不菲),还有因业务中断造成的直接和间接经济损失,以及修复系统、加强安全防护所需的开销。

声誉损害: 特别是对于企业,数据泄露或业务中断(即使没有泄露,只是无法访问)都可能损害客户信任和公司声誉。

总结来说:

.bixi勒索病毒的“加密不可逆性”制造了“要么支付赎金,要么永久丢失数据”的绝望局面,而其“广泛性”则放大了这种绝望,使得影响的范围和破坏的程度都大大增加。这两者结合,使得勒索病毒成为极具威胁的网络安全风险。这也是为什么强调预防(如不点击可疑链接、不打开未知附件、及时更新系统补丁)和准备(如定期、异地备份重要数据)如此重要的原因。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

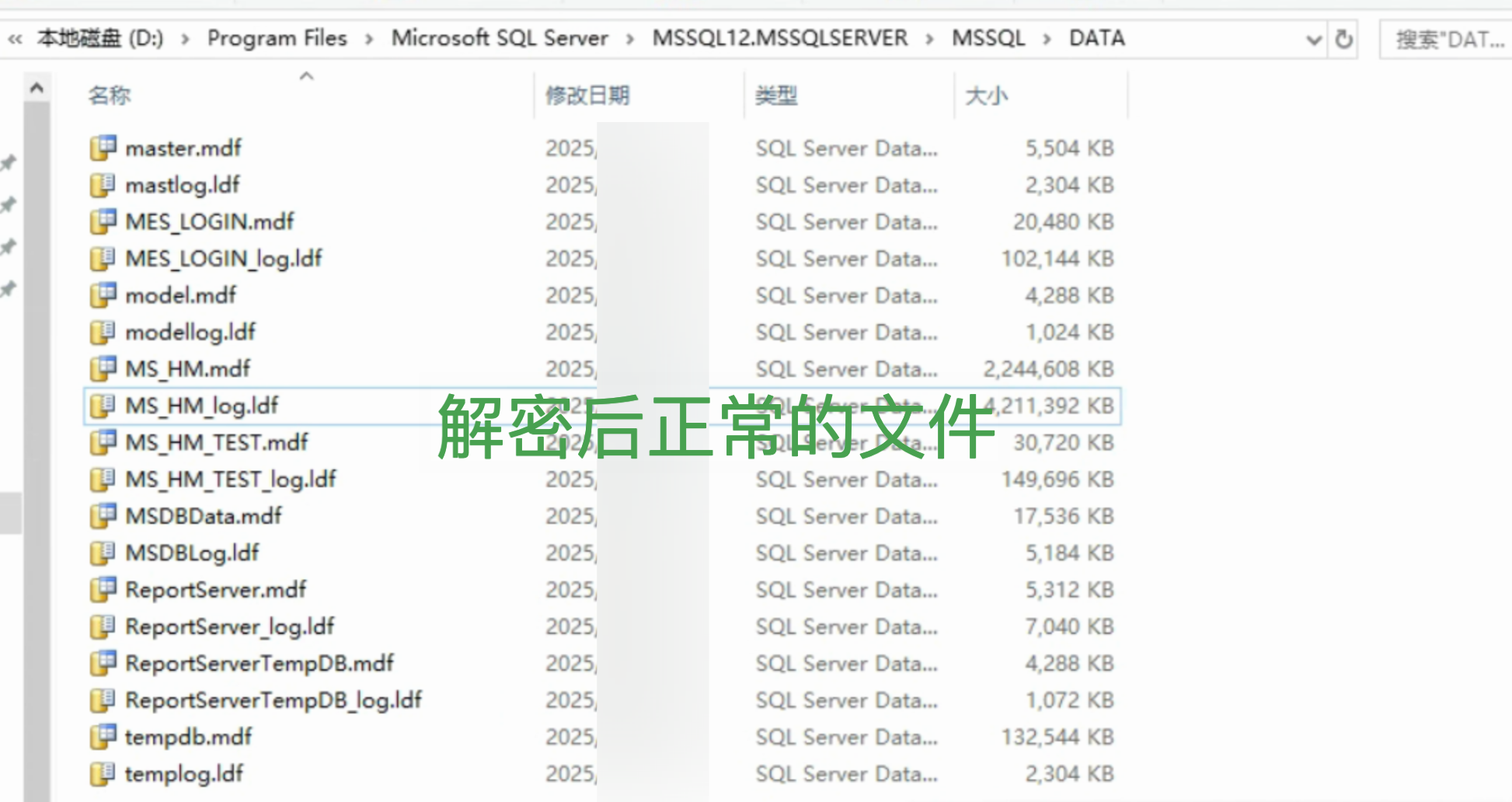

【.bixi勒索病毒数据恢复案例】

如何有效预防.bixi勒索病毒攻击?

“预防胜于治疗”,防范勒索病毒的关键在于建立多层防御体系:

保持系统和软件更新:及时安装操作系统和应用程序的安全补丁,修复已知漏洞,这是阻止病毒利用漏洞入侵的基础。

谨慎处理邮件和下载:不轻易打开来源不明的邮件附件或点击可疑链接。从官方渠道下载软件,避免使用破解版、盗版软件。

启用防火墙和杀毒软件:安装信誉良好的安全软件,并保持实时监控开启。定期进行全盘扫描。

实施严格的备份策略:

重要原则:3-2-1备份规则。即:至少保留3份数据副本,存储在2种不同的介质上,其中1份要异地存放。

定期备份:养成定期备份重要数据的习惯。

备份隔离:备份设备(如外部硬盘、NAS)在不使用时最好与网络和电脑物理断开连接,以防病毒感染备份。云备份也要确保有版本历史功能,并能在感染后回滚到安全版本。

加强员工安全意识培训:对于企业而言,定期对员工进行网络安全培训,教育他们识别钓鱼邮件、安全使用网络等,是防范内部风险的关键。

限制用户权限:普通用户使用受限账户登录系统,避免病毒获得最高权限进行破坏和传播。

网络分段:企业可以根据部门或功能对网络进行分段,限制病毒在网络内部的横向移动。

结语

.bixi勒索病毒是网络安全威胁的一部分,了解它的运作方式、掌握基本的恢复途径、更重要的是建立并执行严格的预防措施,才能最大程度地保护我们的数字资产。记住,一份好的备份策略,往往是你面对勒索病毒时最可靠的“免赎金牌”。时刻保持警惕,让数字生活更安全。

易数据恢复™是一家专注于数据恢复技术研发与应用的高科技企业,致力于为各类企业客户提供专业、高效的数据恢复解决方案,帮助客户迅速解决勒索病毒数据恢复、勒索病毒数据解密、数据库修复、服务器数据恢复等各类数据问题。凭借多年来积累的技术优势与丰富的专业沉淀及专业经验,目前已成为国内领先的数据恢复服务提供商之一。

易数据恢复目前已支持各种勒索病毒后缀的数据恢复,包含且不限于以下各种勒索病毒后缀的数据恢复: