近年来,勒索病毒已成为网络安全领域的一大顽疾,它们如同数字世界的幽灵,悄无声息地潜入计算机系统,将用户的重要数据加密锁定,然后索要高额赎金。近期,一种名为“.wxx”的勒索病毒开始引起关注,给许多用户带来了困扰。本文将详细介绍.wxx勒索病毒的特点,探讨被其加密后数据恢复的可能性与方法,并提供切实可行的预防措施,帮助大家守护数字资产安全。如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

静默渗透与初步伪装

“静默渗透”意味着.wxx勒索病毒在进入目标系统并开始执行恶意操作时,尽可能地不引起用户的注意或触发安全软件的警报。“初步伪装”则是实现静默渗透的关键手段,它让病毒看起来像是合法、无害甚至是有用的东西,从而诱骗用户主动运行或下载它。

1. 伪装策略:如何“乔装打扮”?

攻击者为了提高病毒被用户执行的概率,会精心设计其伪装策略,常见的手法包括:

伪装成实用工具或破解软件: 网络上充斥着各种声称能提升电脑性能、清理垃圾、或者破解付费软件的工具。攻击者会将病毒程序打包成这些“诱饵”,例如“XX清理大师.exe”、“Photoshop 2024 破解版.zip”。用户贪图方便或免费,下载并运行后,病毒便趁虚而入。

伪装成重要文件或通知: 这是最常见的钓鱼手段之一。病毒可能伪装成一封来自官方机构(如税务局、社保局)、物流公司(快递单号查询)、银行或知名企业(如苹果、微软)的邮件附件。附件名称可能设计得极具迷惑性,例如“紧急通知-您的账户存在风险.pdf.exe”(注意,有时会隐藏.exe的扩展名,只显示.pdf),“XX快递到付通知(取件码1234).zip”。用户出于担心或好奇打开附件,病毒随即运行。

伪装成游戏或热门应用资源: 对于游戏玩家或经常使用特定应用的用户,攻击者可能伪装成游戏辅助工具、游戏补丁、稀有道具、或者应用的最新版本/破解版。例如,“英雄联盟加速器V2.0.exe”、“某视频APP去广告版.apk”。用户下载使用时,不知不觉中招。

捆绑于合法程序之中: 攻击者可能将病毒代码嵌入到一些免费软件或共享软件的安装包中。用户在安装这些程序时,如果未仔细阅读安装向导的每一步,尤其是那些默认勾选了“附加软件”或“工具栏”的选项,就可能在不经意间同意安装了勒索病毒。这种“软件捆绑”是软件下载站和某些免费资源网站常见的风险来源。

利用系统漏洞进行无文件攻击: 更为隐蔽的方式是攻击者利用操作系统或应用程序的漏洞,直接在内存中执行恶意代码,而不需要将病毒文件写入硬盘。这种“无文件攻击”极难被传统依赖文件扫描的安全软件发现,渗透过程更加“静默”。

2. 渗透途径:病毒从何而来?

病毒完成伪装后,需要找到进入用户系统的途径,主要包括:

恶意邮件(钓鱼邮件): 这是最传统也最有效的途径之一。攻击者大量发送包含伪装附件或恶意链接的邮件,诱骗用户点击。一旦打开附件或点击链接(该链接可能指向一个恶意下载页面),病毒就可能下载并执行。

恶意广告(恶意弹窗/水坑攻击): 用户在访问某些不安全的网站时,可能会弹出伪装成系统提示或视频播放的广告。点击这些广告可能导致病毒下载。水坑攻击则是攻击者先入侵用户经常访问的某个正常网站,植入恶意代码,当用户下次访问该网站时,病毒自动下载。

社交工程与即时通讯工具: 通过社交媒体、QQ、微信等即时通讯工具,攻击者可能伪装成熟人或朋友,发送包含病毒的文件或链接,利用用户的信任关系进行传播。

可移动存储设备: 插入感染了病毒的U盘、移动硬盘等设备,如果系统开启了自动播放功能,病毒可能自动运行。

不安全的网络环境: 连接到不安全的公共Wi-Fi时,可能更容易受到中间人攻击,导致下载的文件被篡改或直接被注入恶意代码。

3. 为何能“静默”运行?

病毒设计者会采取多种技术手段来确保其运行不被察觉:

进程注入: 将病毒代码注入到合法的、正在运行的进程(如explorer.exe, svchost.exe等)中,利用合法进程的权限运行,从而绕过部分基于进程监控的安全软件。

延迟执行: 病毒可能在被激活后不会立即开始加密文件,而是等待一段时间,或者等待用户关闭某些安全软件后再行动,以增加被发现和清除的难度。

反调试、反沙箱技术: 病毒会检测自己是否在虚拟机、沙箱等安全分析环境中运行,如果是,则可能不会执行真实破坏,以避免被安全研究人员分析其行为。

低优先级进程: 将加密进程设置为低优先级,使得在系统资源紧张时,加密操作不会立即导致明显的卡顿,让用户难以察觉。

“静默渗透与初步伪装”是.wxx勒索病毒成功感染系统的关键第一步。攻击者利用人性的弱点(如好奇心、贪小便宜、疏忽大意)和技术手段(如精心伪装、利用漏洞、反检测技术),让病毒像“潜伏的间谍”一样,悄无声息地进入用户的电脑,为后续的文件加密和勒索威胁铺平道路。了解这些手法,能帮助我们提高警惕,在日常工作、学习和娱乐中,更加谨慎地对待来源不明的文件和链接,从而有效降低感染风险。 面对复杂的勒索病毒,您需要数据恢复专家作为坚强后盾。我们的专业团队(技术服务号shuju315)具备丰富的经验和技术知识,精通各类数据恢复技术,能够应对各种数据加密情况。

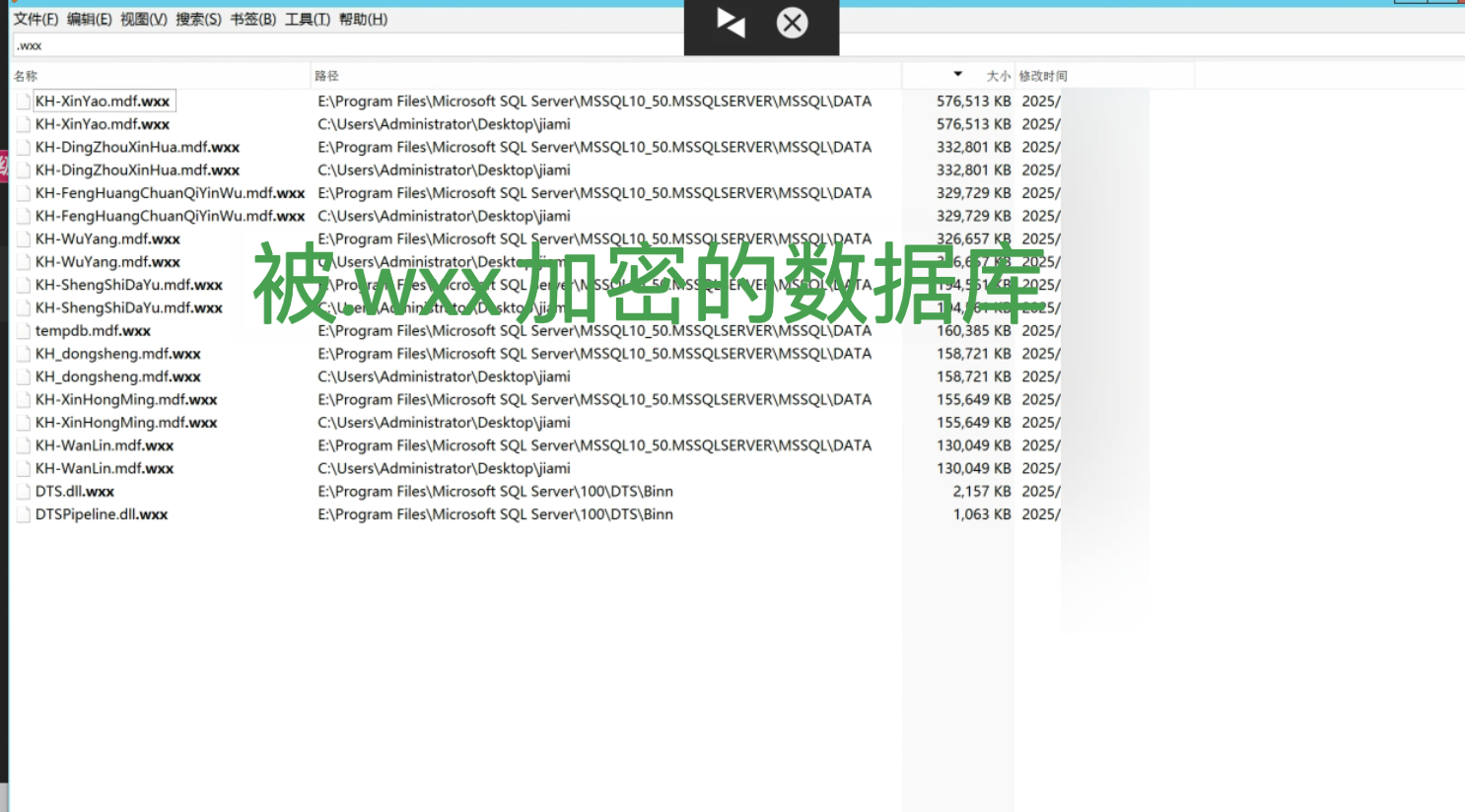

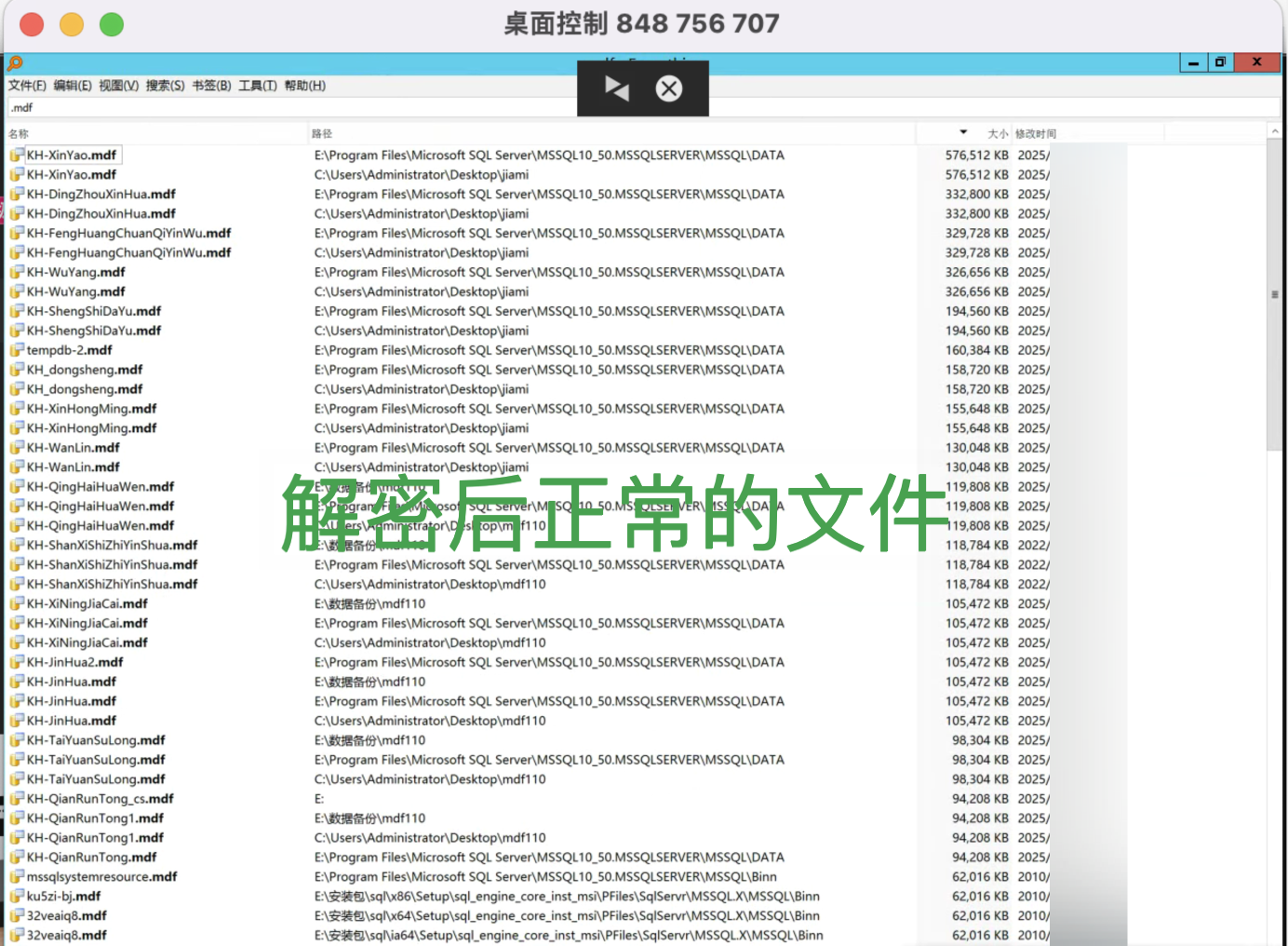

【wxx勒索病毒数据恢复案例】

被wxx勒索病毒加密后,数据还能恢复吗?

这是被感染用户最关心的问题。答案并不简单,但总体来说,恢复被.wxx勒索病毒加密的数据极其困难,且成功率极低。

官方解密工具: 目前,对于.wxx这种新型或特定变种的勒索病毒,主流的网络安全机构(如卡巴斯基、趋势科技、360等)可能尚未公开可用的解密工具。除非该病毒存在设计缺陷(如使用固定密钥、密钥泄露等),否则官方很难提供通用解密方案。

第三方解密工具: 网络上可能流传一些声称能解密.wxx文件的第三方工具。强烈建议不要轻易尝试,因为这些工具:

可能无效: 大多数声称能解密的工具都是骗人的,无法真正恢复数据。

可能携带恶意软件: 下载和使用这些工具本身可能带来二次感染的风险。

可能收费欺诈: 有些工具会索要费用,但最终无法解密。

数据备份恢复: 这是最可靠、也是唯一推荐的数据恢复途径。如果你在感染病毒之前有定期、可靠的数据备份(例如,使用外部硬盘、NAS、云存储服务如百度网盘、阿里云盘等),那么一旦发现感染,应立即断开网络,然后从备份中恢复数据。这是恢复数据的“黄金法则”。

支付赎金的风险: 攻击者会诱导你支付赎金。强烈不建议支付,原因如下:

没有保证: 即使支付了,攻击者也可能不提供解密密钥,或者提供的密钥无效。

助长犯罪: 支付赎金会让攻击者获利,鼓励他们继续进行勒索活动,伤害更多人。

法律风险: 涉及加密货币交易可能带来法律问题,且资金流向难以追踪。

如果不幸被加密,可以尝试以下步骤(但请优先考虑备份恢复):

立即断开网络: 拔掉网线,断开Wi-Fi,关闭蓝牙,阻止病毒进一步传播或与攻击者服务器通信。

隔离受感染设备: 将受感染的电脑从网络中隔离,防止病毒感染其他设备。

联系专业安全机构: 可以尝试联系专业的网络安全公司或IT支持服务,咨询是否有针对该特定变种的解密方案或应急响应建议。但不要期望过高。

检查备份: 快速检查是否有可用的、未被感染的备份。

.wxx勒索病毒是网络安全威胁的又一次体现,它提醒我们,数字世界并非绝对安全。面对勒索病毒,最有效的

武器是预防。通过保持警惕、更新软件、谨慎操作和坚持备份,我们可以大大降低被攻击的风险。一旦不幸中招,保持冷静,优先尝试从备份中恢复数据,切勿轻易支付赎金。记住,你的网络安全意识和习惯,就是守护数字财富的第一道也是最坚固的防线。

易数据恢复™是一家专注于数据恢复技术研发与应用的高科技企业,致力于为各类企业客户提供专业、高效的数据恢复解决方案,帮助客户迅速解决勒索病毒数据恢复、勒索病毒数据解密、数据库修复、服务器数据恢复等各类数据问题。凭借多年来积累的技术优势与丰富的专业沉淀及专业经验,目前已成为国内领先的数据恢复服务提供商之一。

易数据恢复目前已支持各种勒索病毒后缀的数据恢复,包含且不限于以下各种勒索病毒后缀的数据恢复: