在当今信息化社会中,数据已成为企业最重要的资产之一。然而,随着网络攻击手段的不断升级,勒索病毒(Ransomware)作为一种极具破坏性的恶意软件,频繁威胁着个人和企业的数据安全。近年来,.weax勒索病毒作为一种新型勒索病毒,因其加密能力强、传播方式隐蔽而备受关注。本文将详细介绍.weax勒索病毒的特征、数据恢复方法以及有效的预防策略,帮助用户全面了解并应对这一威胁。在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

.weax勒索病毒的加密原理

.weax勒索病毒通常采用非对称加密算法(如RSA-2048)和对称加密算法(如AES-256)结合的方式进行文件加密。其加密流程大致如下:

生成密钥对:病毒在感染系统后,会生成一对RSA公钥和私钥,其中私钥由攻击者保存在远程服务器上,公钥则被植入到受害者的系统中。

对称加密文件:病毒使用AES-256等对称加密算法对文件进行加密,以提高加密效率。

非对称加密对称密钥:病毒使用RSA公钥对AES密钥进行加密,确保只有攻击者掌握私钥时才能解密。

删除原始文件:在某些情况下,病毒会删除原始未加密文件,增加恢复难度。

勒索信息生成:病毒会在系统中生成勒索信息(通常为README.txt或HTML文件),要求用户支付赎金以获取私钥和解密工具。

这种加密方式使得用户几乎无法通过技术手段自行解密,除非攻击者愿意提供私钥。而攻击者往往不会轻易交出私钥,即使用户支付了赎金。

如何恢复被.weax勒索病毒加密的数据文件

1. 尝试本地或云端备份恢复

本地备份:如果企业或个人用户有定期备份习惯,可尝试从备份中恢复被加密的文件。确保备份文件未被病毒感染。

云端备份:使用如Google Drive、OneDrive、Dropbox等云存储服务,可尝试从历史版本中恢复未被加密的文件。

2. 使用专业数据恢复公司

如果备份不可用或已被加密,建议联系专业的数据恢复公司,如91数据恢复公司。这类公司通常具备以下能力:

数据分析:通过专业的工具和经验,分析被加密文件的结构和病毒特征。

解密尝试:某些勒索病毒存在已知漏洞或解密工具,专业公司可尝试使用现有工具进行解密。

应急恢复:提供远程恢复服务,帮助用户在最短时间内恢复关键数据。

后续加固:在数据恢复后,协助用户进行系统清理、漏洞修复和安全加固。

3. 避免支付赎金

支付赎金不仅无法保证攻击者提供私钥,还可能助长勒索病毒的泛滥。此外,支付行为可能违反法律(如美国CISA等机构明确反对支付赎金)。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

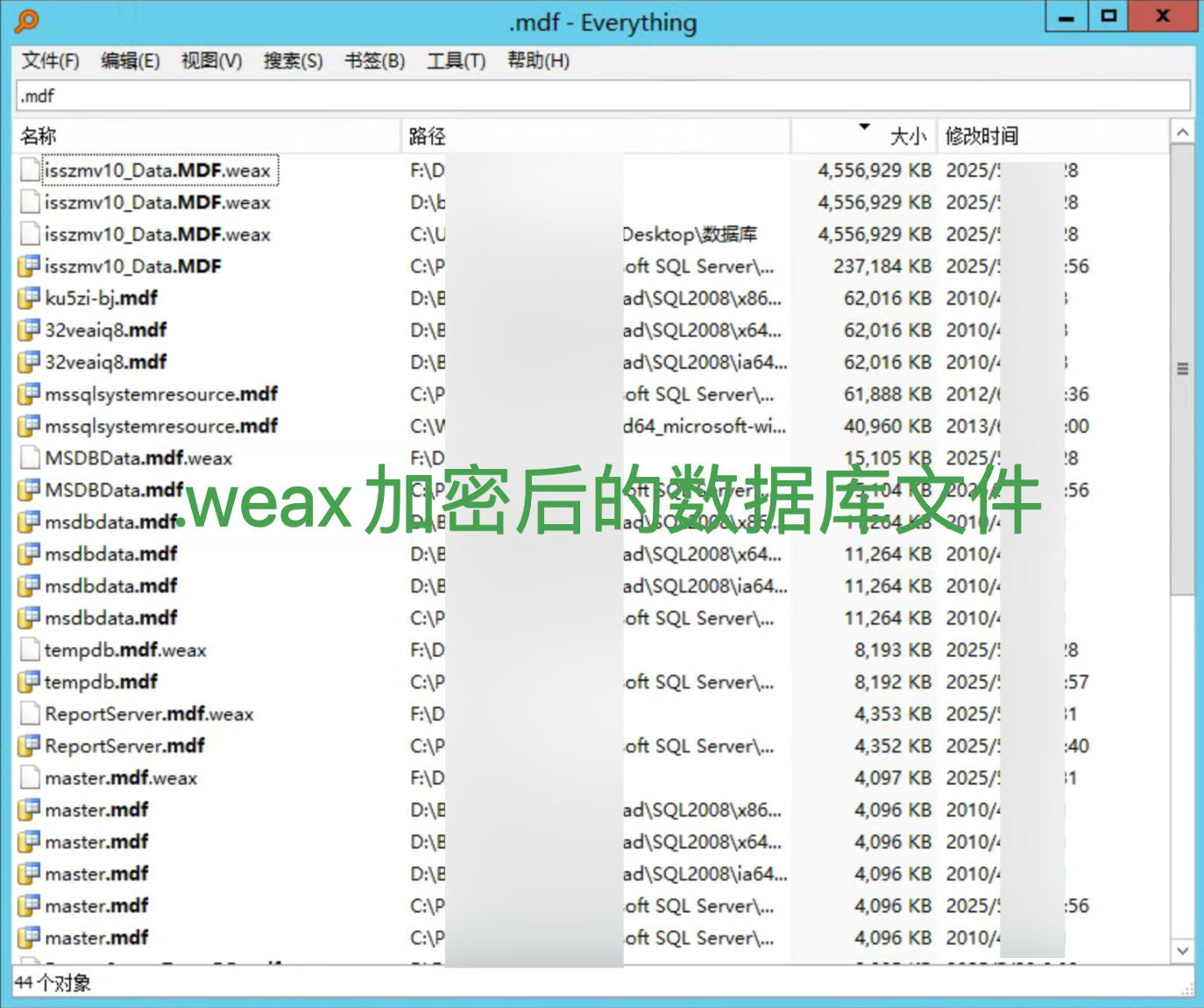

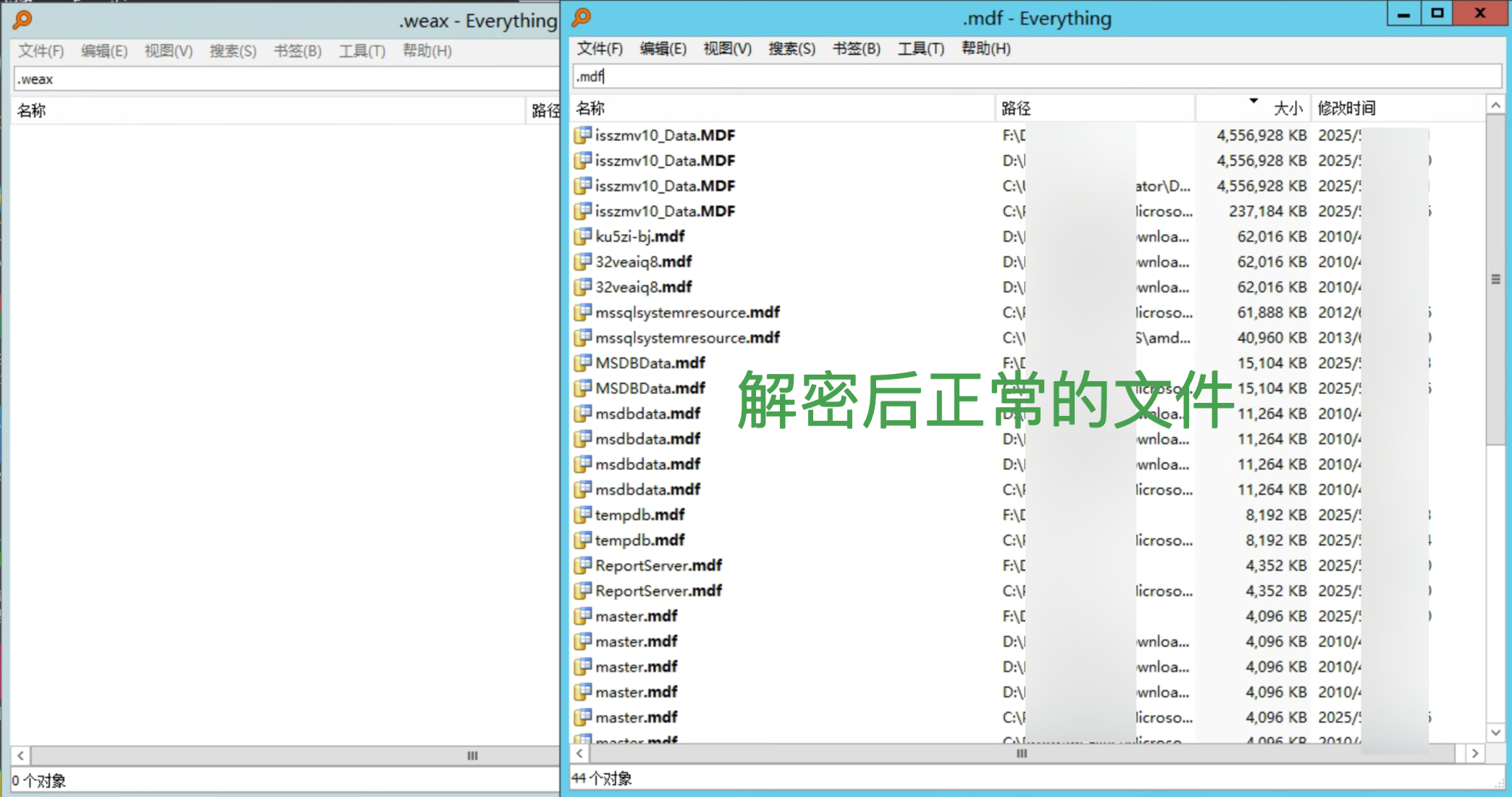

【.weax勒索病毒恢复案例】

如何预防.weax勒索病毒感染

1. 加强系统与软件管理

定期更新系统与软件:及时安装操作系统和软件的安全补丁,防止病毒利用漏洞入侵。

关闭不必要的服务和端口:如远程桌面协议(RDP)、文件共享(SMB)等,减少攻击面。

禁用自动运行功能:对于U盘等外部存储设备,禁用自动运行功能,防止病毒通过设备传播。

2. 强化网络安全防护

部署下一代防火墙(NGFW):可识别和拦截恶意流量,防止病毒进入内部网络。

启用入侵检测与防御系统(IDS/IPS):实时监控网络流量,检测异常行为并进行阻断。

使用EDR(终端检测与响应)解决方案:如CrowdStrike、Kaspersky等,实时监控终端设备的异常行为。

3. 邮件与网络访问控制

部署邮件过滤系统:对所有邮件进行内容扫描,过滤钓鱼邮件和恶意附件。

限制外部访问权限:对远程办公用户进行身份验证,使用多因素认证(MFA)增强安全性。

禁用未使用的网络协议:如NetBIOS、SMBv1等老旧协议,降低攻击风险。

4. 员工安全意识培训

定期开展安全培训:教育员工识别钓鱼邮件、可疑链接和异常文件。

模拟钓鱼演练:通过模拟攻击,提高员工的警惕性和应急响应能力。

建立安全操作规范:如限制用户安装未知软件、禁用管理员权限等。

易数据恢复™是一家专注于数据恢复技术研发与应用的高科技企业,致力于为各类企业客户提供专业、高效的数据恢复解决方案,帮助客户迅速解决勒索病毒数据恢复、勒索病毒数据解密、数据库修复、服务器数据恢复等各类数据问题。凭借多年来积累的技术优势与丰富的专业沉淀及专业经验,目前已成为国内领先的数据恢复服务提供商之一。

易数据恢复目前已支持各种勒索病毒后缀的数据恢复,包含且不限于以下各种勒索病毒后缀的数据恢复: