在数字化时代,数据已成为个人与企业最宝贵的资产之一。然而,随着网络攻击手段的不断升级,勒索病毒(Ransomware)已成为全球范围内最具破坏性的网络安全威胁之一。其中,.weaxor勒索病毒以其高效的加密机制和隐蔽的传播方式,正对无数用户的数据安全构成严峻挑战。一旦感染,用户的重要文件将被加密锁定,攻击者往往以此要挟高额赎金,给个人隐私、企业运营乃至社会稳定带来严重后果。如果您的系统被勒索病毒感染

在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

系统漏洞或弱密码攻击

.weaxor勒索病毒除了通过邮件、恶意链接等常见方式传播外,还常常利用系统漏洞或弱密码作为突破口,实现远程入侵和大规模传播。这种方式具有隐蔽性强、传播速度快、危害范围广等特点,是企业和个人用户最易忽视的安全隐患之一。

一、利用操作系统漏洞入侵

攻击者会利用目标系统中未修复的安全漏洞,尤其是那些已被公开但未及时打补丁的漏洞,进行远程代码执行(RCE)或权限提升,从而植入勒索病毒。

常见漏洞类型

1. Windows系统漏洞(如EternalBlue)

漏洞背景:EternalBlue(MS17-010)是Windows操作系统中的一个严重远程执行漏洞,最早被用于WannaCry勒索病毒的全球大爆发。

攻击原理:攻击者通过发送特制数据包到目标主机的445端口(SMB协议),触发缓冲区溢出,从而在系统中执行任意代码。

影响范围:Windows 7、Windows Server 2008及更早版本尤其容易受攻击。

防范建议:

及时安装Windows系统更新,尤其是安全补丁。

禁用不必要的SMBv1协议服务。

使用防火墙限制对445端口的访问。

2. 其他远程执行漏洞

如BlueKeep(CVE-2019-0708)影响远程桌面服务(RDP),DejaBlue(CVE-2019-1181 & CVE-2019-1182)等,均可被用于远程植入恶意程序。

防范建议:保持系统自动更新开启,定期检查漏洞公告(如CVE数据库、微软安全公告)。

二、利用第三方软件漏洞入侵

除了操作系统,未及时更新的第三方软件也是攻击者的重要目标。这些软件通常拥有较高的系统权限,一旦被利用,攻击者即可获取系统控制权。

常见受攻击软件类型

1. 数据库系统

如MySQL、SQL Server、Oracle等数据库,若存在默认配置或未修复漏洞,攻击者可通过弱口令或SQL注入获取权限。

典型漏洞:如MySQL身份验证绕过漏洞(CVE-2012-2122)。

防范建议:

禁用或限制远程数据库访问。

使用非默认端口,修改默认管理员账户。

定期更新数据库版本,修复已知漏洞。

2. Web服务器与应用

如Apache、Nginx、Tomcat、PHP等Web服务,常因配置不当或未修复漏洞被攻击者利用。

典型漏洞:如Apache Tomcat AJP文件包含漏洞(CVE-2020-1938)。

防范建议:

定期更新Web服务器与中间件。

禁用不必要的服务与模块。

使用WAF(Web应用防火墙)进行防护。

3. 办公软件与插件

如Adobe Reader、Flash、Office宏等,曾成为多次攻击的入口。

防范建议:禁用Office宏自动执行,避免打开来源不明的文档。

三、弱密码与暴力破解攻击

除了利用漏洞,攻击者还常通过暴力破解或字典攻击,利用弱密码或默认密码直接登录系统或服务,进而植入勒索病毒。

攻击方式

1. 暴力破解(Brute Force Attack)

攻击者使用自动化工具(如Hydra、Medusa)不断尝试用户名和密码组合,直到找到正确的凭证。

常见目标:RDP(3389端口)、SSH(22端口)、FTP、数据库服务等。

2. 字典攻击(Dictionary Attack)

使用常见密码列表(如password123、admin、123456等)进行快速尝试。

这种方式在用户使用简单密码时成功率极高。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

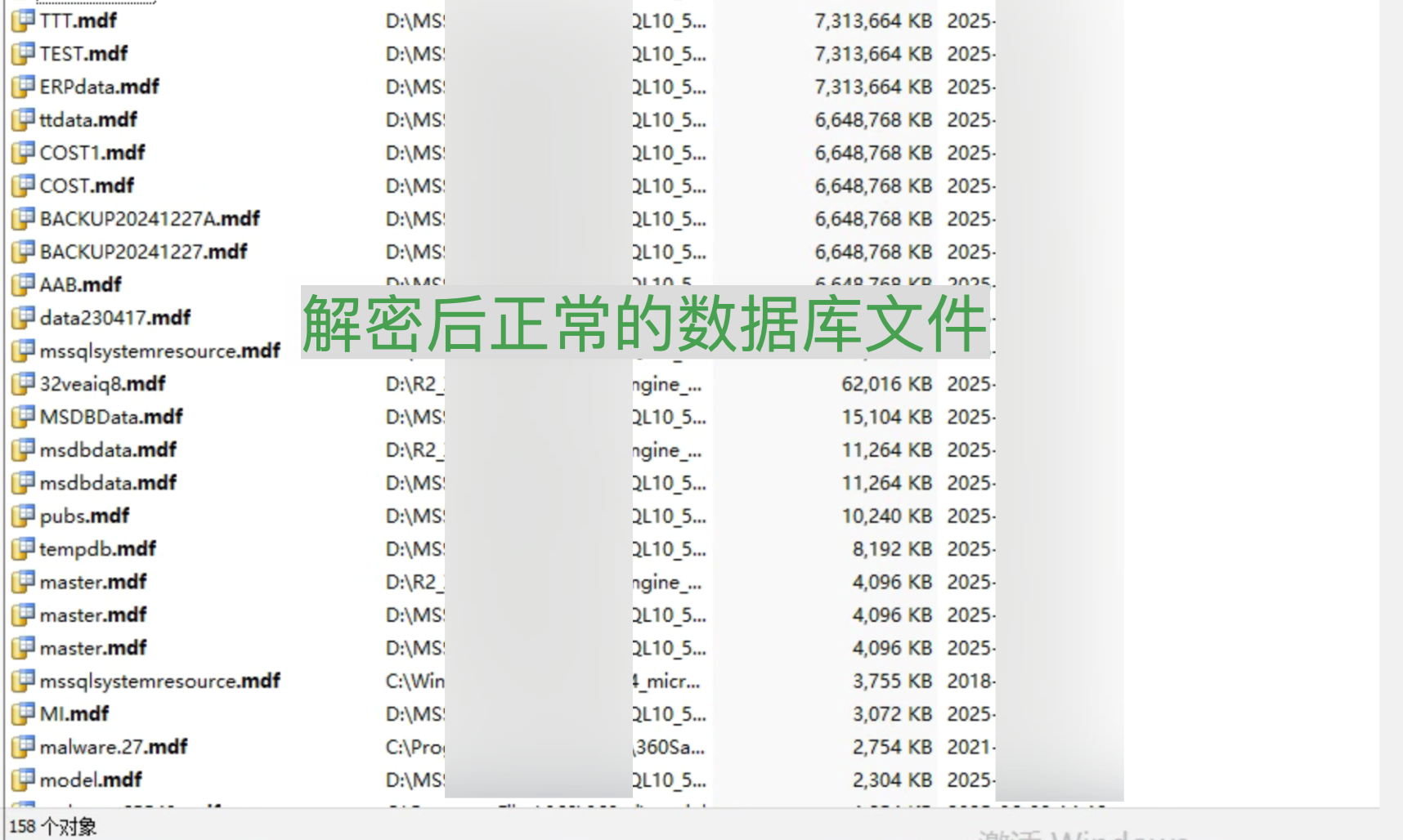

【.weaxor勒索病毒数据恢复案例】

防范建议

1. 使用复杂密码

密码应包含大小写字母、数字、特殊符号,长度至少12位。

避免使用生日、姓名、拼音等易猜测信息。

2. 开启多因素认证(MFA)

即使密码泄露,攻击者也无法轻易登录系统。

常用MFA方式:短信验证码、身份验证器(如Google Authenticator)、指纹识别等。

3. 限制登录尝试次数

启用账户锁定策略,如连续5次失败登录后锁定账户30分钟。

可通过防火墙或安全软件实现IP封禁。

4. 监控异常登录行为

部署日志审计系统,实时监控异常登录(如异地登录、非工作时间登录)。

可结合SIEM系统(如Splunk、ELK)进行安全事件分析。

总结

系统漏洞与弱密码是.weaxor勒索病毒入侵的重要途径,尤其对于缺乏安全防护的企业用户,风险更高。通过及时更新系统与软件、使用复杂密码、开启多因素认证等措施,可大幅降低被攻击的概率。

易数据恢复™是一家专注于数据恢复技术研发与应用的高科技企业,致力于为各类企业客户提供专业、高效的数据恢复解决方案,帮助客户迅速解决勒索病毒数据恢复、勒索病毒数据解密、数据库修复、服务器数据恢复等各类数据问题。凭借多年来积累的技术优势与丰富的专业沉淀及专业经验,目前已成为国内领先的数据恢复服务提供商之一。

易数据恢复目前已支持各种勒索病毒后缀的数据恢复,包含且不限于以下各种勒索病毒后缀的数据恢复:

.wxx勒索病毒,.weax勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.wstop勒索病毒,.sstop勒索病毒,.chewbacca勒索病毒,.restorebackup勒索病毒,.backlock勒索病毒,.eos勒索病毒,.rw2勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.[[dataserver@airmail.cc]].wstop勒索病毒,[[BaseData@airmail]].wstop勒索病毒,[[BitCloud@cock.li]].wstop勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[Mirex@airmail.cc].mkp勒索病毒,.[sspdlk00036@cock.li].mkp勒索病毒,.REVRAC勒索病毒,.redfox勒索病毒,.hero77勒索病毒,.kat6.l6st6r勒索病毒,.kalxat勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒等。