近年来,勒索病毒(Ransomware)攻击持续高发,给个人用户和企业带来了巨大的损失。其中,以特定后缀名命名的勒索病毒层出不穷,例如近期出现或被关注的 .wxx 勒索病毒。本文旨在介绍 .wxx 勒索病毒的特点,探讨被其加密后数据恢复的可能途径,并提供关键的预防措施,帮助您保护自己的数字资产。在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

.wxx 勒索病毒加密范围广泛

.wxx 勒索病毒,像许多现代勒索软件一样,其设计目标是在感染系统后尽可能多地加密用户的重要数据,以此来最大化其勒索成功的可能性。这种“广泛加密”的策略体现在以下几个方面:

文件类型覆盖面广:

文档类: 这是最受影响也最受关注的类型。包括 Microsoft Office 文件(如 .docx, .xlsx, .pptx)、文本文件(.txt, .rtf)、PDF 文件(.pdf)、OpenDocument 格式(.odt, .ods)等。这些文件通常包含个人记录、工作项目、财务数据、研究资料等核心信息。

图片类: 包括常见的 JPEG(.jpg, .jpeg)、PNG(.png)、GIF(.gif)、TIFF(.tiff, .tif)等格式。加密这些文件会使用户的照片、设计稿、截图等无法访问。

视频和音频类: 如 MP4(.mp4)、AVI(.avi)、MOV(.mov)、MP3(.mp3)、WAV(.wav)等。加密视频和音频文件会影响用户的娱乐、个人录像、音乐创作或重要会议录音等。

数据库类: 包括 SQLite(.db, .sqlite)、Access(.accdb)、MySQL 备份文件等。对于依赖数据库的企业或个人开发者来说,加密这些文件会造成严重业务中断。

压缩文件类: 如 ZIP(.zip)、RAR(.rar)等。加密压缩文件可以一次性破坏大量文件,并且有时能绕过一些只监控特定文件扩展名的防护措施。

开发文件和配置文件: 可能包括源代码文件(.java, .py, .cpp 等)、项目文件(.sln, .csproj)、配置文件(.ini, .xml, .config)等,这对开发者和技术人员是毁灭性的打击。

其他类型: 根据具体变种,还可能加密 CAD 文件(.dwg)、虚拟机文件(.vmx)、存档文件(.bak,尽管攻击者有时会避免加密备份)等。

加密过程的特点:

系统遍历: 勒索软件通常会遍历受感染计算机上的所有驱动器(包括本地硬盘、移动硬盘、网络映射驱动器等),寻找符合其目标列表的文件扩展名。

强力加密: 大多数现代勒索软件使用强大的加密算法(如 AES、RSA)来加密文件内容,使得没有正确的解密密钥几乎不可能恢复数据。加密过程会显著降低系统性能。

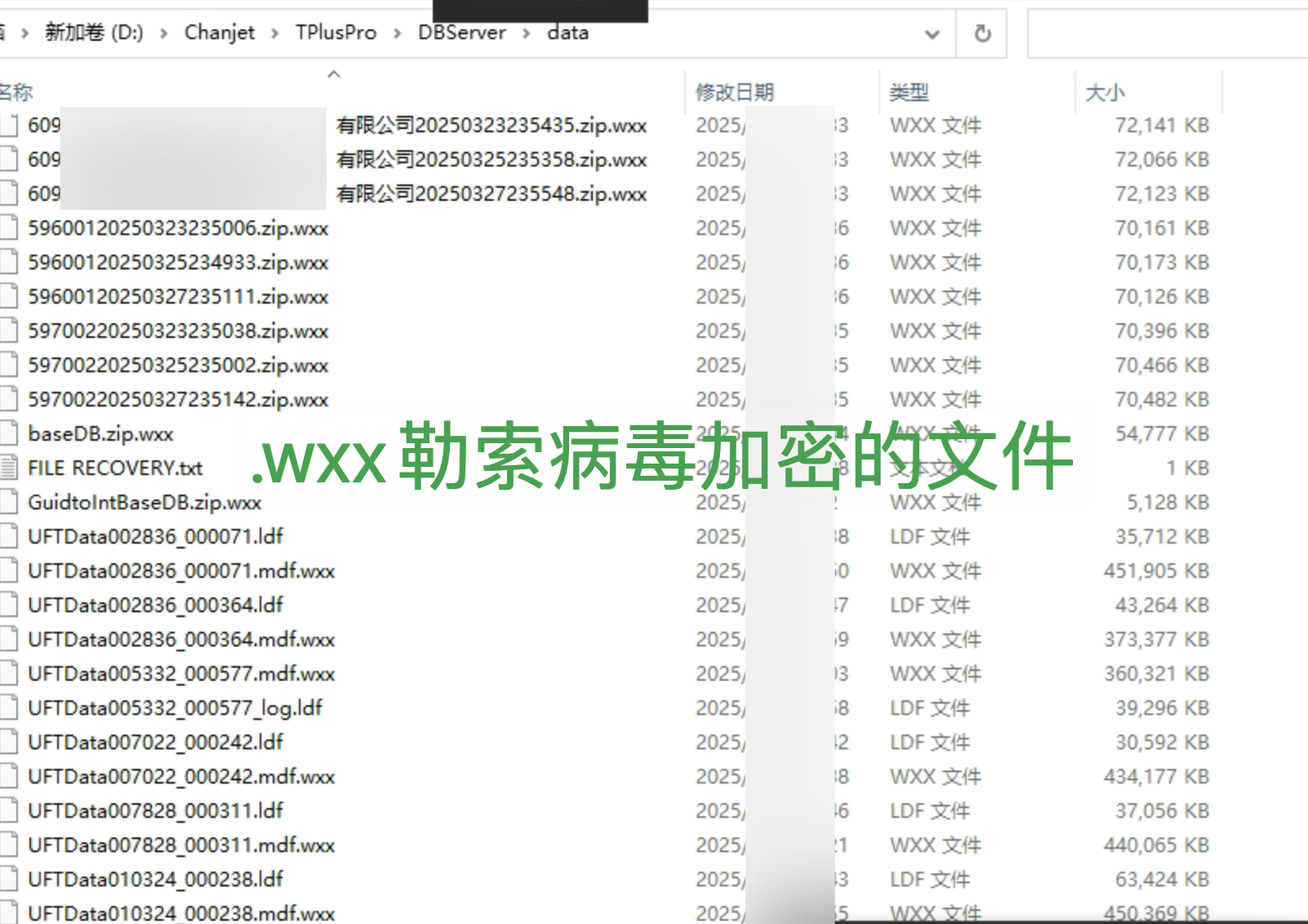

添加后缀: 加密完成后,病毒会将目标文件的原扩展名替换为 .wxx(或其他特定后缀),并可能保留原扩展名(如 filename.jpg.wxx),同时通常会留下一个勒索信(通常名为 README.txt, DECRYPT_INSTRUCTIONS.txt 或类似名称)。

造成的影响:

数据不可用: 最直接的影响是所有被加密的文件都无法打开和使用,导致工作停滞、学习中断、个人资料丢失。

生产力丧失: 个人用户无法访问照片、视频、文档;企业用户无法访问项目文件、客户数据、财务记录,导致业务运营瘫痪。

经济损失: 除了可能支付的(但不推荐的)赎金外,还有恢复系统、聘请专家、弥补业务中断等带来的巨大成本。

时间成本: 即使有备份,恢复大量数据也需要花费大量时间和精力。

总而言之,.wxx 勒索病毒加密范围的广泛性是其威胁的核心所在。它不挑食,几乎所有用户认为有价值的数据文件都可能成为目标,其目的是通过制造最大程度的混乱和数据丢失,来迫使受害者支付赎金。这也再次强调了备份和预防措施的重要性。如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

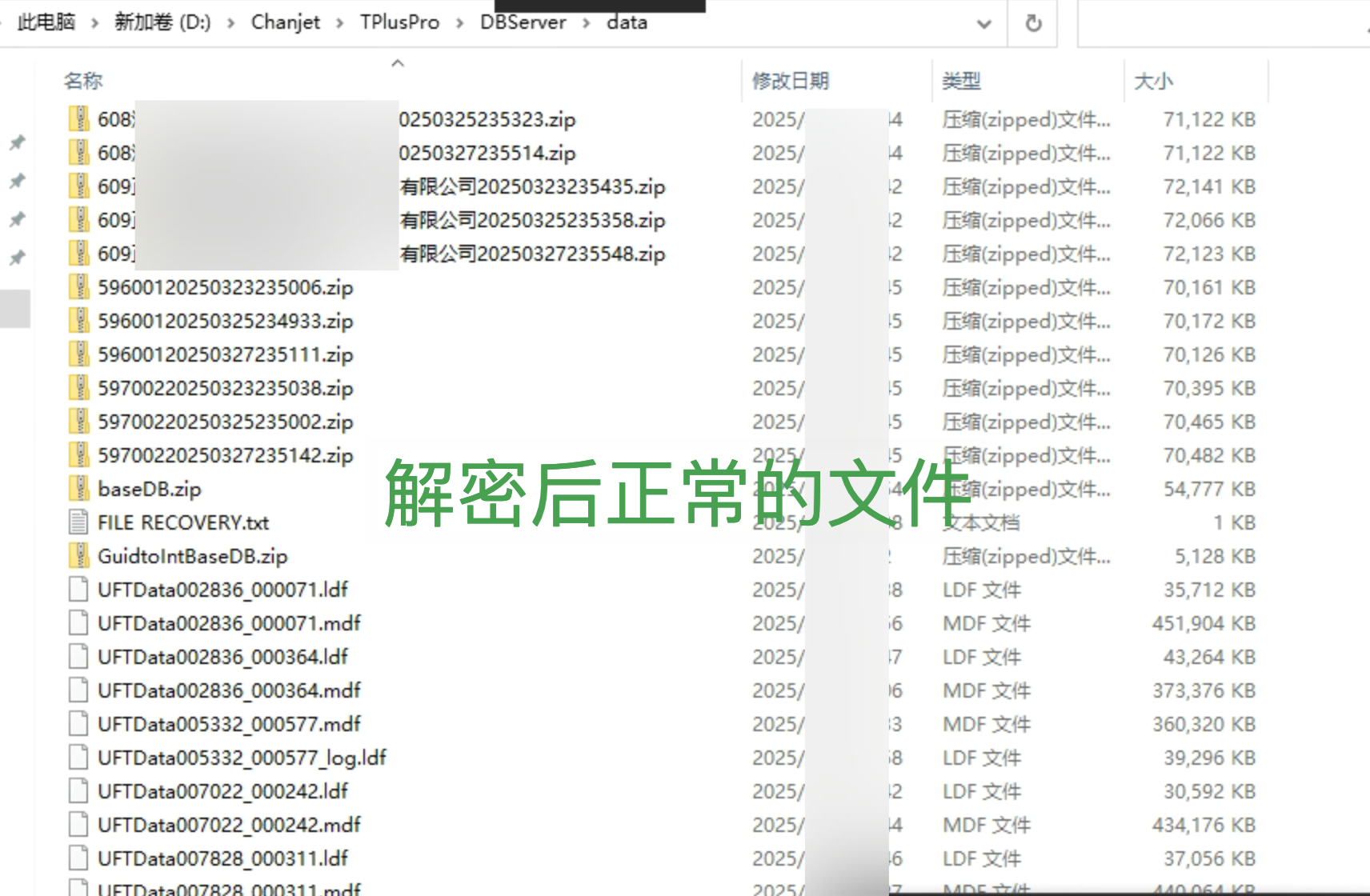

【.wxx勒索病毒数据恢复案例】

如何尝试恢复被 .wxx 勒索病毒加密的数据文件?

被勒索病毒加密后,恢复数据是一个充满挑战的过程,且成功率并不高。以下是一些可能的尝试方向,但请务必谨慎操作,避免造成二次损害:

联系网络安全专家或执法机构:

如果是重要数据或企业环境,应立即联系专业的网络安全公司或数据恢复服务提供商。他们可能有更深入的技术分析能力和解密工具。

向当地执法机构报告事件,虽然目前追踪和打击网络犯罪难度很大,但报告有助于建立案件记录。

访问“No More Ransom”项目网站:

这是一个由欧洲刑警组织、荷兰国家警察、卡巴斯基和迈克菲等公司联合发起的公益项目(https://www.nomoreransom.org/ 或其对应的国家语言版本)。

网站上汇集了全球安全研究人员发布的免费勒索软件解密工具。您可以搜索 “.wxx” 或相关病毒名称,看是否有可用的解密器。请注意: 并非所有勒索病毒都有对应的解密工具。

检查是否有已知的解密工具:

在安全论坛(如 Bleeping Computer)或专业安全网站上搜索关于 .wxx 勒索病毒的信息。有时,安全研究人员会逆向分析病毒,找到解密方法并发布工具。

从备份中恢复:

这是最可靠、最推荐的方法。 如果您有定期、离线(与主系统物理隔离)的文件备份,那么一旦遭受勒索攻击,可以立即从备份中恢复数据,而无需支付赎金。

重要提示: 在从备份恢复之前,请确保您的系统已经完全清理干净,没有残留的勒索病毒,否则备份文件在恢复过程中可能会被再次加密。

尝试文件恢复软件(成功率极低):

有些文件恢复软件声称可以恢复被删除或格式化的文件,但它们对于被强力加密的文件通常无能为力。不推荐尝试此类方法,因为操作不当可能导致数据永久丢失。

谨慎考虑支付赎金:

强烈不推荐支付赎金。 原因如下:

没有保证: 支付后,攻击者不一定会提供有效的解密密钥或工具。

助长犯罪: 支付赎金会激励攻击者继续进行勒索活动。

法律风险: 在某些国家/地区,支付赎金可能涉及违法行为(如资助恐怖主义或洗钱)。

追踪困难: 虽然加密货币有交易记录,但追踪到具体个人非常困难。

.wxx 勒索病毒和其他勒索病毒一样,给用户带来了严重的威胁。一旦文件被加密,恢复过程充满不确定性且风险较高。因此,最好的策略始终是积极预防。通过保持系统和软件更新、使用安全软件、提高警惕、实施严格的访问控制和定期进行离线备份,您可以大大降低遭受勒索病毒攻击的风险,并在不幸中招时,拥有最可靠的数据恢复途径。请记住,不要支付赎金,而是寻求专业的帮助和利用可用的免费资源。保护您的数字资产,从现在做起。

易数据恢复™是一家专注于数据恢复技术研发与应用的高科技企业,致力于为各类企业客户提供专业、高效的数据恢复解决方案,帮助客户迅速解决勒索病毒数据恢复、勒索病毒数据解密、数据库修复、服务器数据恢复等各类数据问题。凭借多年来积累的技术优势与丰富的专业沉淀及专业经验,目前已成为国内领先的数据恢复服务提供商之一。

易数据恢复目前已支持各种勒索病毒后缀的数据恢复,包含且不限于以下各种勒索病毒后缀的数据恢复:

后缀.wxx勒索病毒,.weax勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.wstop勒索病毒,.sstop勒索病毒,.chewbacca勒索病毒,.restorebackup勒索病毒,.inl3勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.[[dataserver@airmail.cc]].wstop勒索病毒,[[BaseData@airmail]].wstop勒索病毒,[[BitCloud@cock.li]].wstop勒索病毒,sstop勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[Mirex@airmail.cc].mkp勒索病毒,.[sspdlk00036@cock.li].mkp勒索病毒,[newqq77@tuta.io].mkp勒索病毒,.REVRAC勒索病毒,.hero77勒索病毒,.efxs勒索病毒,.lcrypt勒索病毒,.kat6.l6st6r勒索病毒,.moneyistime勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒。