近年来,勒索病毒(Ransomware)攻击日益猖獗,给个人用户和企业带来了巨大的数据安全威胁和经济损失。其中,一种以在文件名后添加“.wxx”扩展名的勒索病毒引起了广泛关注。本文将详细介绍.wxx勒索病毒的特征,探讨被其加密文件的可能恢复途径,并提供关键的预防措施,帮助您保护宝贵的数据。在面对被勒索病毒攻击导致的数据文件加密问题时,技术支持显得尤为重要,您可添加我们技术服务号(shuju315),我们的专业团队拥有丰富的数据恢复经验和技术知识,能够迅速定位问题并提供最佳解决方案。

.wxx勒索病毒攻击者身份与动机

攻击者身份与动机是理解任何网络攻击,包括.wxx勒索病毒攻击,的关键。正如您引用的文本所述,这背后通常是一群组织化的网络犯罪分子,他们的核心驱动力是经济利益。

攻击者身份:网络犯罪团伙

组织化运作: 这些团伙并非松散的个人集合,而是通常具有明确的组织结构。他们可能由经验丰富的黑客、程序员、市场营销人员、客户支持(用于与受害者沟通)、甚至洗钱专家组成。

专业化分工: 团队内部会进行分工,例如,有人负责开发或获取勒索软件工具,有人负责寻找和入侵目标(“收网”),有人负责传播恶意软件(如通过钓鱼邮件、恶意广告),还有人负责处理赎金支付和资金转移。

地域分布: 这些团伙可能分布在世界各地,利用不同国家法律和执法能力的差异来规避打击。他们常常选择在法律监管较松或执法困难的国家设立指挥中心或使用服务器。

隐蔽性: 为了逃避追踪和打击,这些团伙会使用各种技术手段隐藏自己的真实身份和位置,例如使用代理服务器、VPN、Tor网络,以及前面提到的加密货币进行交易。

主要动机:经济利益

直接勒索: 这是最核心的动机。攻击者通过加密受害者的关键数据,使其无法访问,然后向受害者勒索赎金,承诺在收到赎金后提供解密密钥。赎金金额根据目标的大小、数据的重要性以及攻击者的评估而变化,从几百美元到数百万美元不等。

加密货币支付: 攻击者强烈倾向于要求使用比特币或其他加密货币支付赎金。原因在于:

匿名性: 虽然区块链交易本身是公开的,但将交易追溯到具体个人非常困难,需要专业的分析和执法资源。

跨境便利: 加密货币不受传统银行系统的限制,可以轻松、快速地跨境转移资金,绕过金融监管。

难以冻结: 与银行账户不同,加密货币钱包更难被执法机构直接冻结(尽管追踪和最终没收是可能的)。

数据威胁(双重勒索): 越来越多的勒索软件攻击者会采取“双重勒索”策略。除了加密数据外,他们还会窃取受害者的敏感数据(如客户信息、商业机密、知识产权等)。攻击者会威胁,如果不在规定时间内支付赎金,就将这些被盗数据发布到暗网上,或直接发送给媒体和受害者客户,给受害者带来声誉损害和进一步的财务损失。这大大增加了受害者支付赎金的意愿。

数据贩卖(三重勒索): 在某些情况下,如果受害者拒绝支付赎金,攻击者可能会将窃取的数据出售给其他犯罪分子或竞争对手,这被称为“三重勒索”。

“勒索软件即服务”(RaaS)模式

定义: RaaS 是一种商业模式,类似于软件即服务(SaaS)。勒索软件的开发者(通常是最顶尖的黑客和程序员)创建强大的勒索软件工具,并将其出租或出售给其他攻击者(“运营者”或“附属机构”)。

运作方式: 开发者提供勒索软件的源代码、控制面板、加密/解密功能等。运营者则负责寻找目标、部署勒索软件、与受害者沟通并收取赎金。开发者通常会从运营者收集到的赎金中抽取一定比例的分成(例如 20% 到 40% 不等)。

降低门槛: RaaS 模式极大地降低了实施勒索软件攻击的技术门槛。即使是没有顶尖编程能力的攻击者,也可以通过购买或租赁 RaaS 工具,利用开发者提供的现成框架来发动攻击,从而扩大了勒索软件的传播范围和攻击频率。

激励措施: 一些 RaaS 开发者甚至会提供“收入保证”或营销支持,吸引更多的运营者加入,进一步加剧了勒索软件的泛滥。

总结来说, .wxx勒索病毒背后的攻击者主要是以追求经济利益为目标的、组织化的网络犯罪团伙。他们利用先进的加密技术和狡猾的威胁手段(如双重、三重勒索)来榨取受害者钱财,并且通过 RaaS 模式,使得勒索软件的攻击活动更加普遍和难以根除。了解这些攻击者的身份和动机,有助于我们更好地认识这种威胁的严重性,并采取有效的防御措施。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

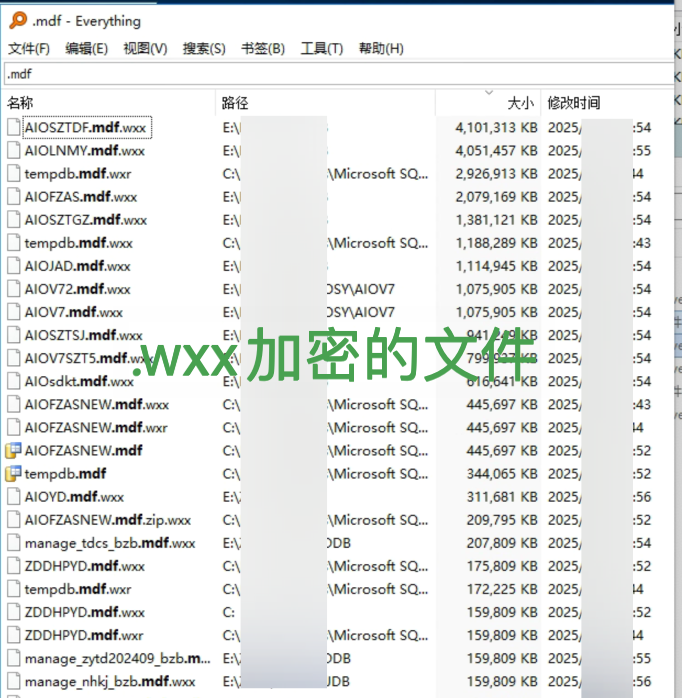

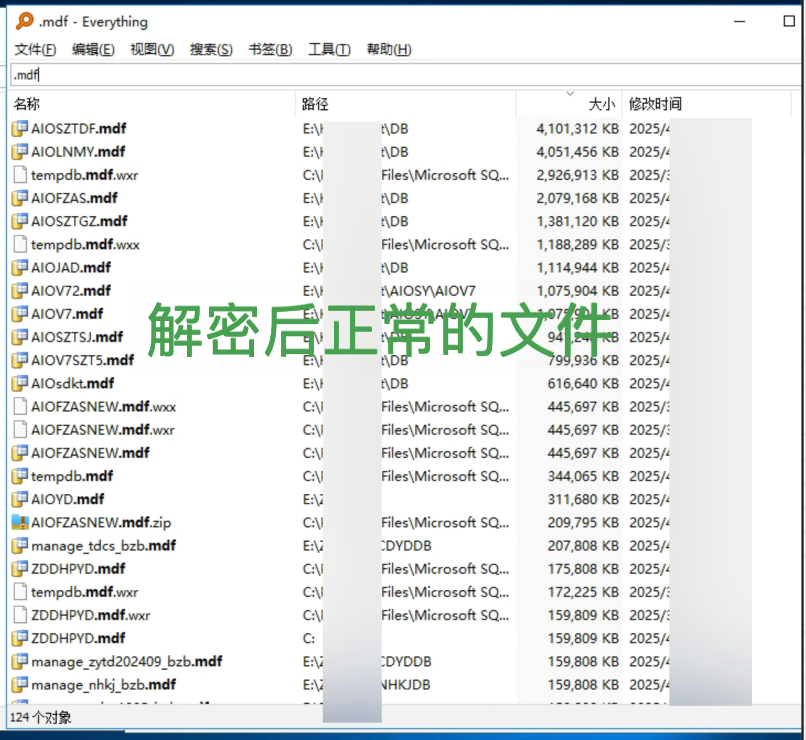

【.wxx勒索病毒数据恢复案例】

如何预防.wxx勒索病毒及其他勒索病毒的攻击?

“预防胜于治疗”是应对勒索病毒的最佳策略。以下是一些关键的预防措施:

保持系统和软件更新:

及时安装操作系统、浏览器、办公软件等应用程序的安全更新和补丁,修复已知漏洞,减少被病毒利用入侵的机会。

安装并更新可靠的安全软件:

使用信誉良好的防病毒和反恶意软件程序,并确保其病毒库保持最新。定期进行全盘扫描。

警惕钓鱼邮件和不明链接/附件:

不要轻易打开来自未知发件人的邮件附件或点击邮件/短信中的可疑链接。即使是熟人发送的,如果内容可疑,也先进行确认。对要求提供个人信息或账户密码的邮件保持高度警惕。

启用防火墙:

确保操作系统自带的防火墙或硬件防火墙处于开启状态,它可以阻止未经授权的访问。

实施严格的访问控制:

使用强密码,并启用多因素认证(MFA)。限制对关键系统和数据的访问权限,遵循最小权限原则。

备份,备份,再备份!:

这是最重要的一点。建立并坚持执行定期的数据备份策略。

备份要独立:备份文件应存储在与主系统物理隔离的位置(如外部硬盘、NAS)或使用云存储服务,最好是只读或不可变的备份。

测试备份:定期测试备份的完整性和可恢复性,确保在需要时能够真正发挥作用。

遵循 3-2-1 备份原则:至少拥有三份数据副本,存储在两种不同的介质上,其中一份存储在异地。

教育员工和用户:

如果是组织环境,要对员工进行网络安全意识培训,让他们了解勒索病毒的威胁、传播途径和防范方法。

禁用不必要的端口和服务:

关闭计算机上不常用或不需要的网络端口和服务,减少攻击面。

结语

.wxx勒索病毒是当前网络安全威胁的一部分,它提醒我们数据安全的重要性。了解其工作原理,知道在不幸中招后可能的应对措施,更重要的是,采取积极主动的预防措施。其中,持续、独立的备份是抵御勒索病毒最有力的武器。请务必将“备份,备份,再备份”的理念融入您的日常工作和生活中,保护好您的数字资产。

易数据恢复™是一家专注于数据恢复技术研发与应用的高科技企业,致力于为各类企业客户提供专业、高效的数据恢复解决方案,帮助客户迅速解决勒索病毒数据恢复、勒索病毒数据解密、数据库修复、服务器数据恢复等各类数据问题。凭借多年来积累的技术优势与丰富的专业沉淀及专业经验,目前已成为国内领先的数据恢复服务提供商之一。

易数据恢复目前已支持各种勒索病毒后缀的数据恢复,包含且不限于以下各种勒索病毒后缀的数据恢复:

后缀.wxx勒索病毒,.weax勒索病毒,.bixi勒索病毒,.baxia勒索病毒,.wstop勒索病毒,.sstop勒索病毒,.chewbacca勒索病毒,.restorebackup勒索病毒,.inl3勒索病毒,.DevicData勒索病毒,.helper勒索病毒,lockbit3.0勒索病毒,.[[dataserver@airmail.cc]].wstop勒索病毒,[[BaseData@airmail]].wstop勒索病毒,[[BitCloud@cock.li]].wstop勒索病毒,sstop勒索病毒,.locked勒索病毒,[datastore@cyberfear.com].mkp勒索病毒,mkp勒索病毒,.[Mirex@airmail.cc].mkp勒索病毒,.[sspdlk00036@cock.li].mkp勒索病毒,[newqq77@tuta.io].mkp勒索病毒,.REVRAC勒索病毒,.hero77勒索病毒,.efxs勒索病毒,.lcrypt勒索病毒,.kat6.l6st6r勒索病毒,.moneyistime勒索病毒,.888勒索病毒,.AIR勒索病毒,[xueyuanjie@onionmail.org].AIR勒索病毒。